Vamos direto ao ponto sobre json web tokens jwt melhores práticas. Você já se sentiu perdido em meio a tantos tokens e não sabe se está protegendo seus dados como deveria? Pois é, a segurança em aplicações web é um desafio constante. Neste post, eu vou desmistificar os erros mais comuns e te guiar pelas melhores práticas para usar JWT com total confiança. Chega de preocupação, vamos garantir que suas autenticações sejam robustas e seguras em 2026.

Como as json web tokens jwt melhores práticas garantem autenticação segura e escalável?

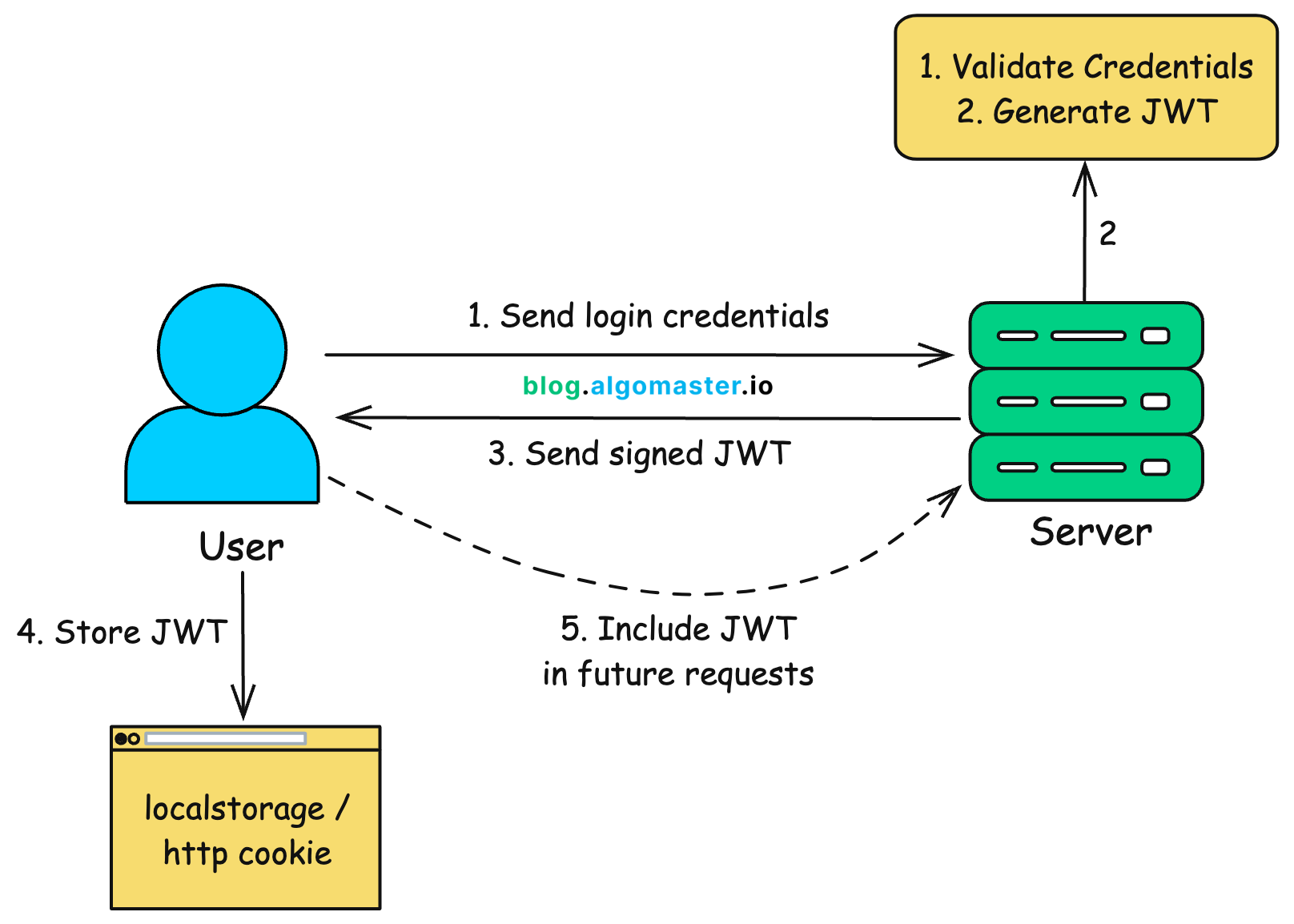

JSON Web Tokens, ou JWTs, são a espinha dorsal de muitas autenticações modernas. Eles permitem que você verifique a identidade de um usuário de forma segura e sem precisar consultar o banco de dados a cada requisição. Isso agiliza o acesso e melhora a experiência do usuário. Além disso, a natureza compacta do JWT facilita a transmissão rápida entre cliente e servidor.

Ao seguir as melhores práticas, você garante que esses tokens sejam criados e validados corretamente. Isso impede acessos não autorizados e protege informações sensíveis.

“A implementação segura de JSON Web Tokens (JWT) é crucial para prevenir vulnerabilidades como sequestro de sessões e manipulação de dados. As melhores práticas envolvem criptografia, gerenciamento do ciclo de vida, armazenamento seguro no front-end e transmissão via HTTPS.”

JWT: O Coração da Autenticação Moderna

Em 2026, falar de autenticação e autorização sem mencionar JSON Web Tokens (JWT) é como tentar navegar sem bússola. Essa tecnologia se tornou a espinha dorsal de muitas aplicações web e APIs, permitindo a troca segura de informações entre partes como um cartão de embarque digital. Pense nele como um passaporte que contém os dados essenciais para provar sua identidade e permissões, sem a necessidade de consultar um banco de dados a cada solicitação.

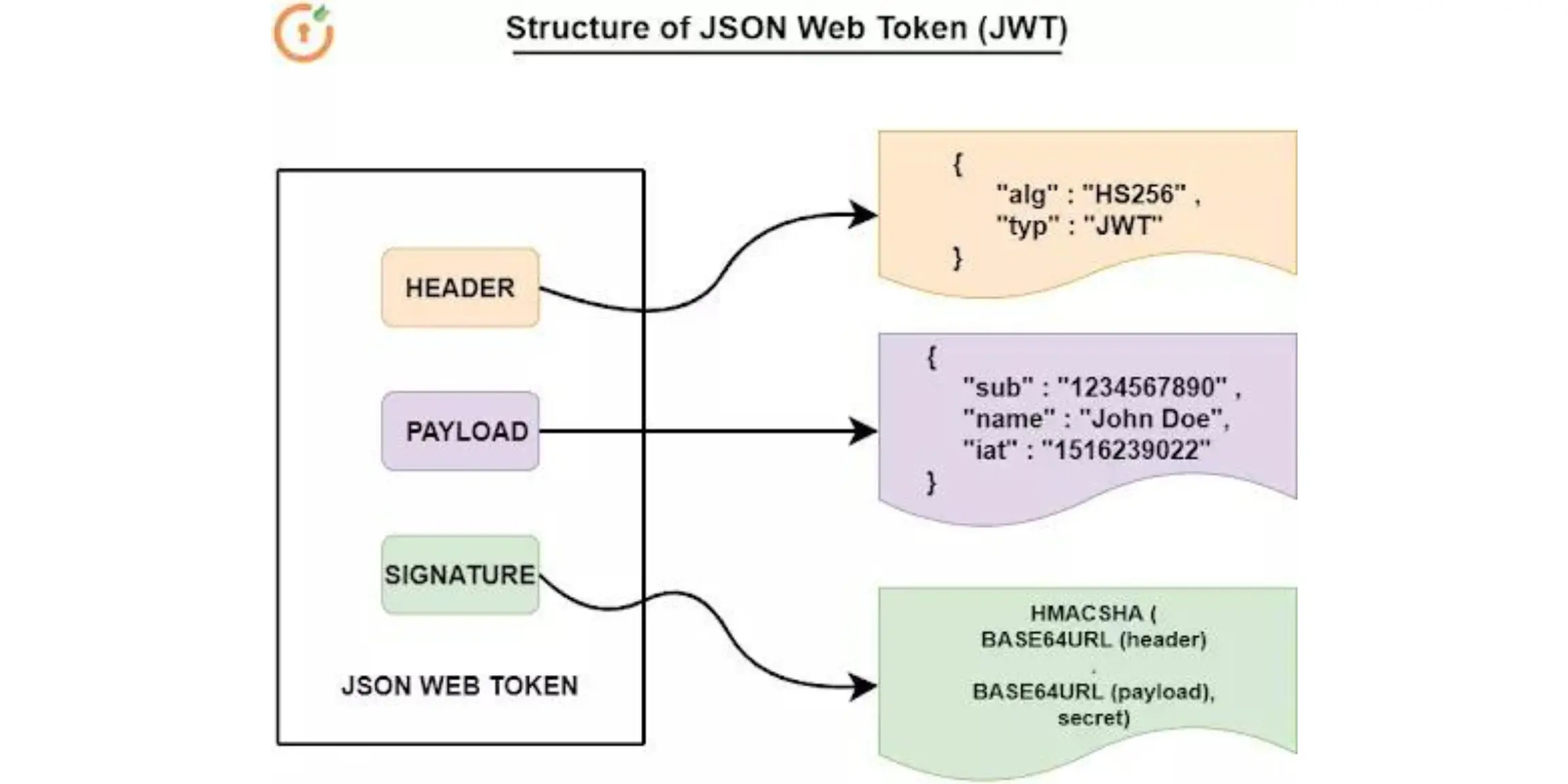

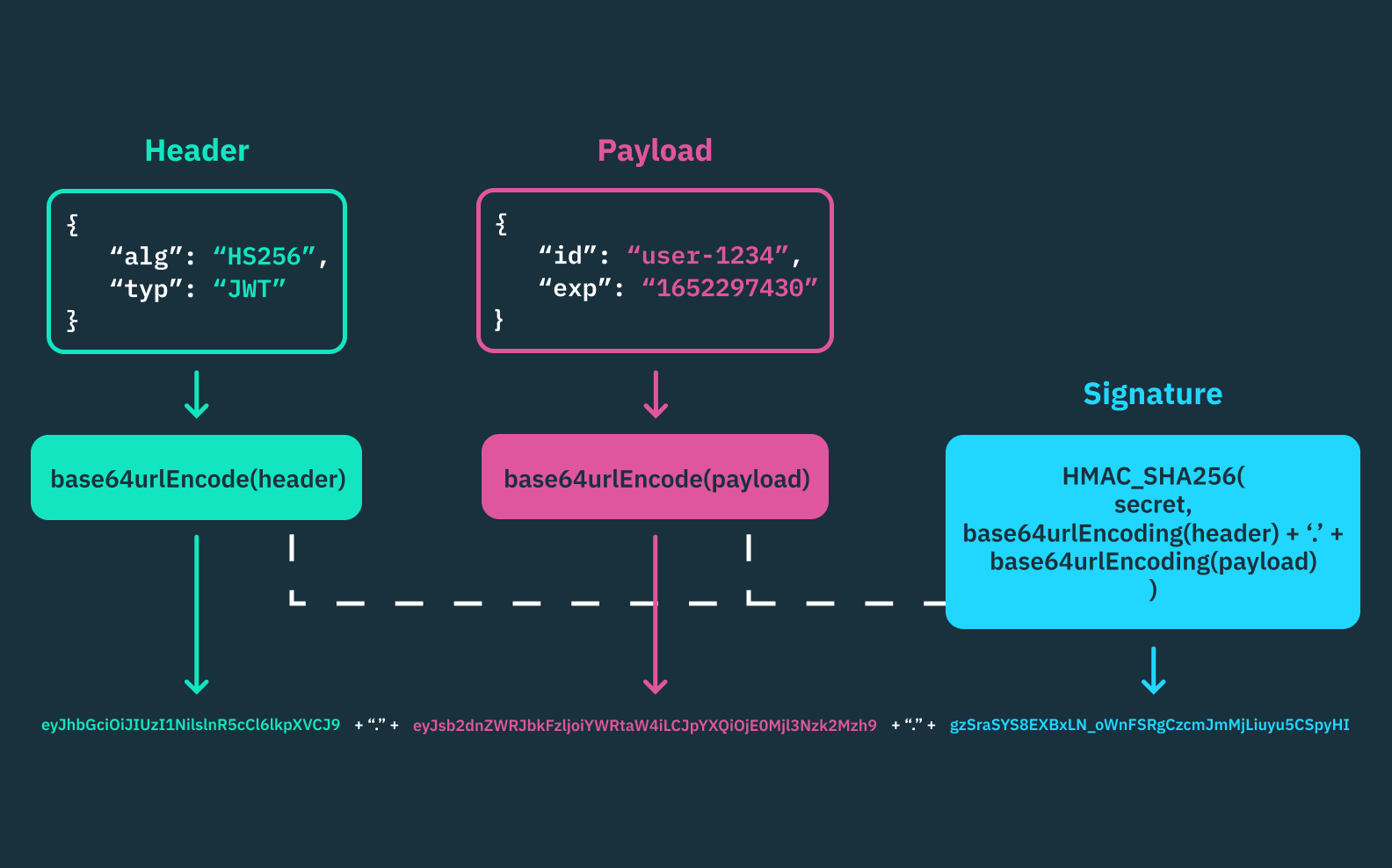

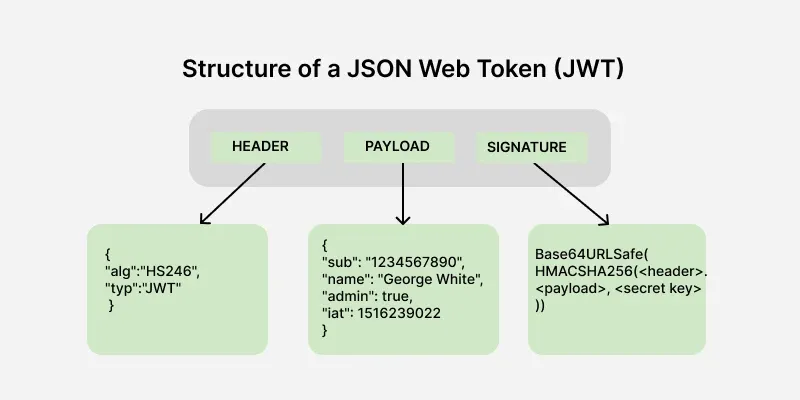

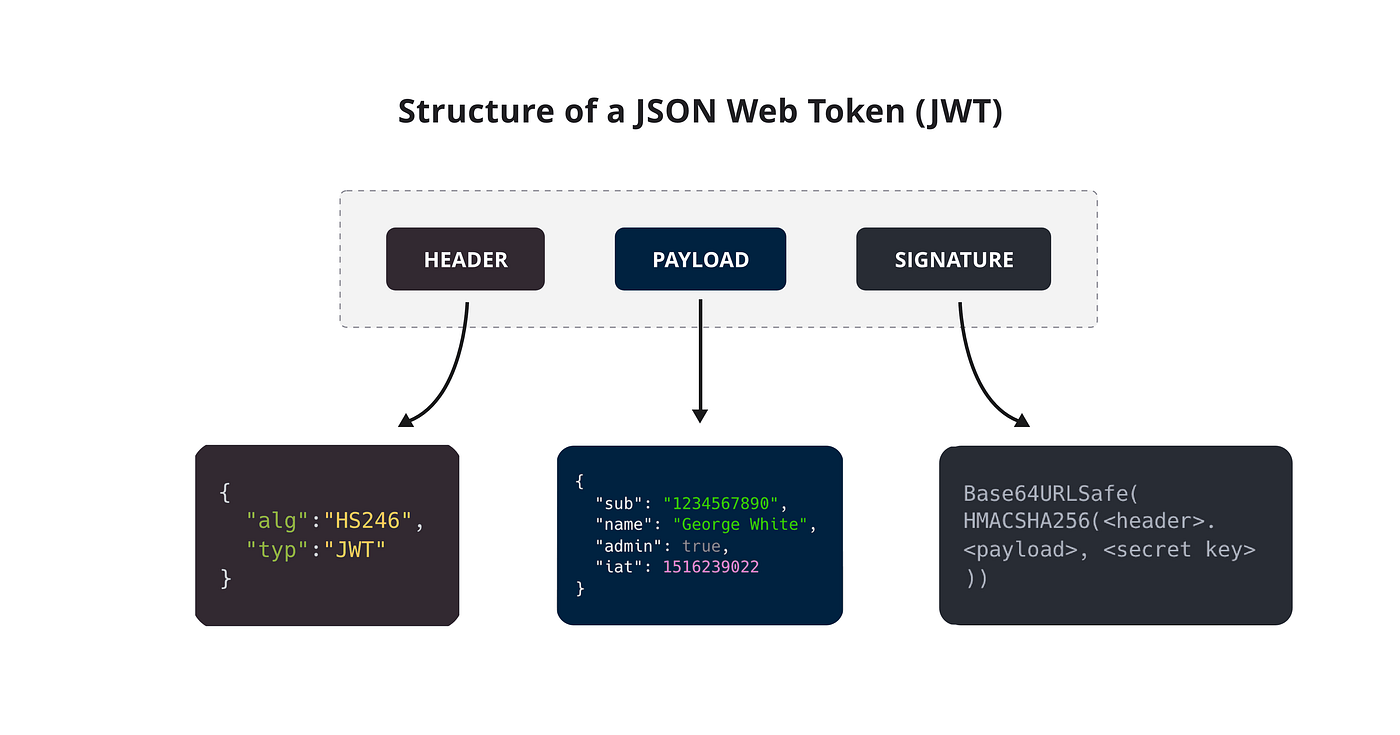

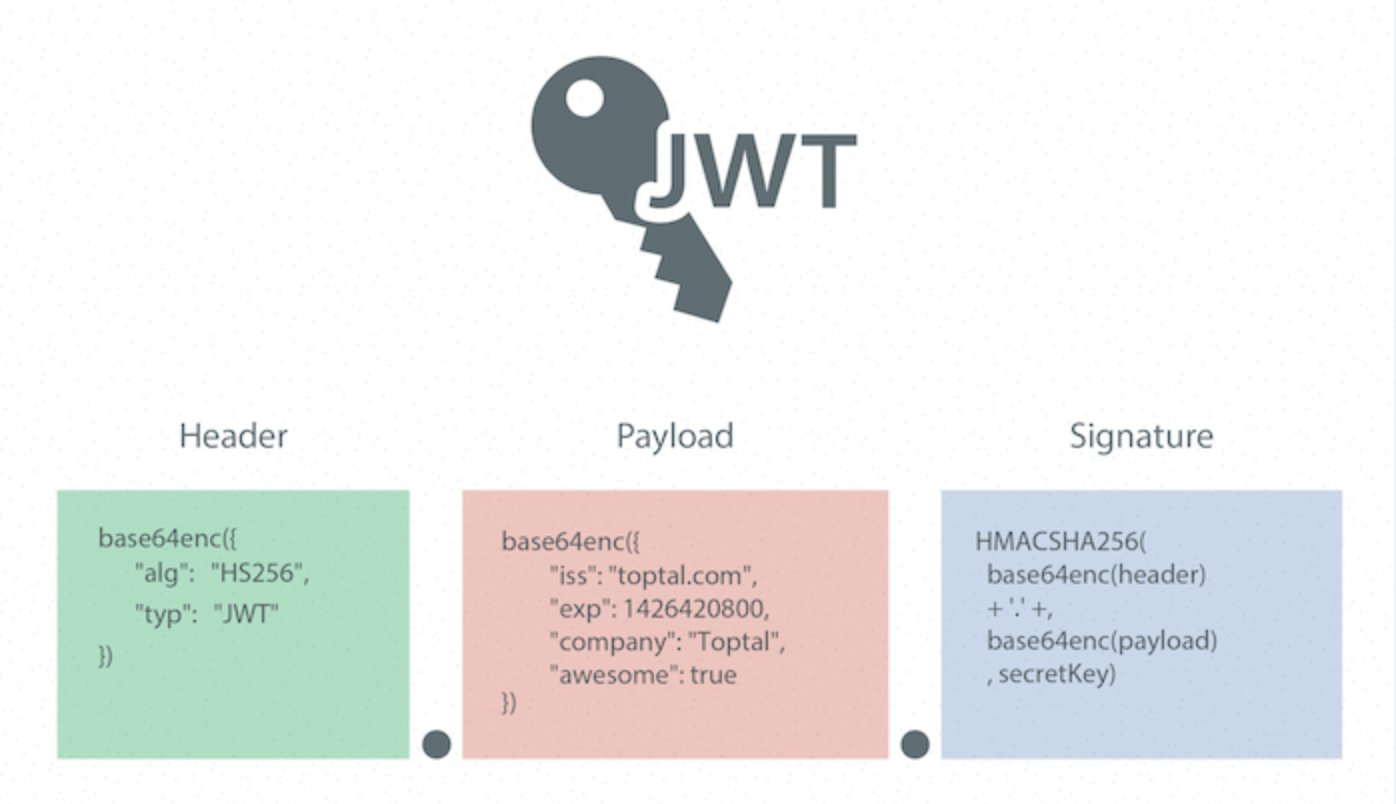

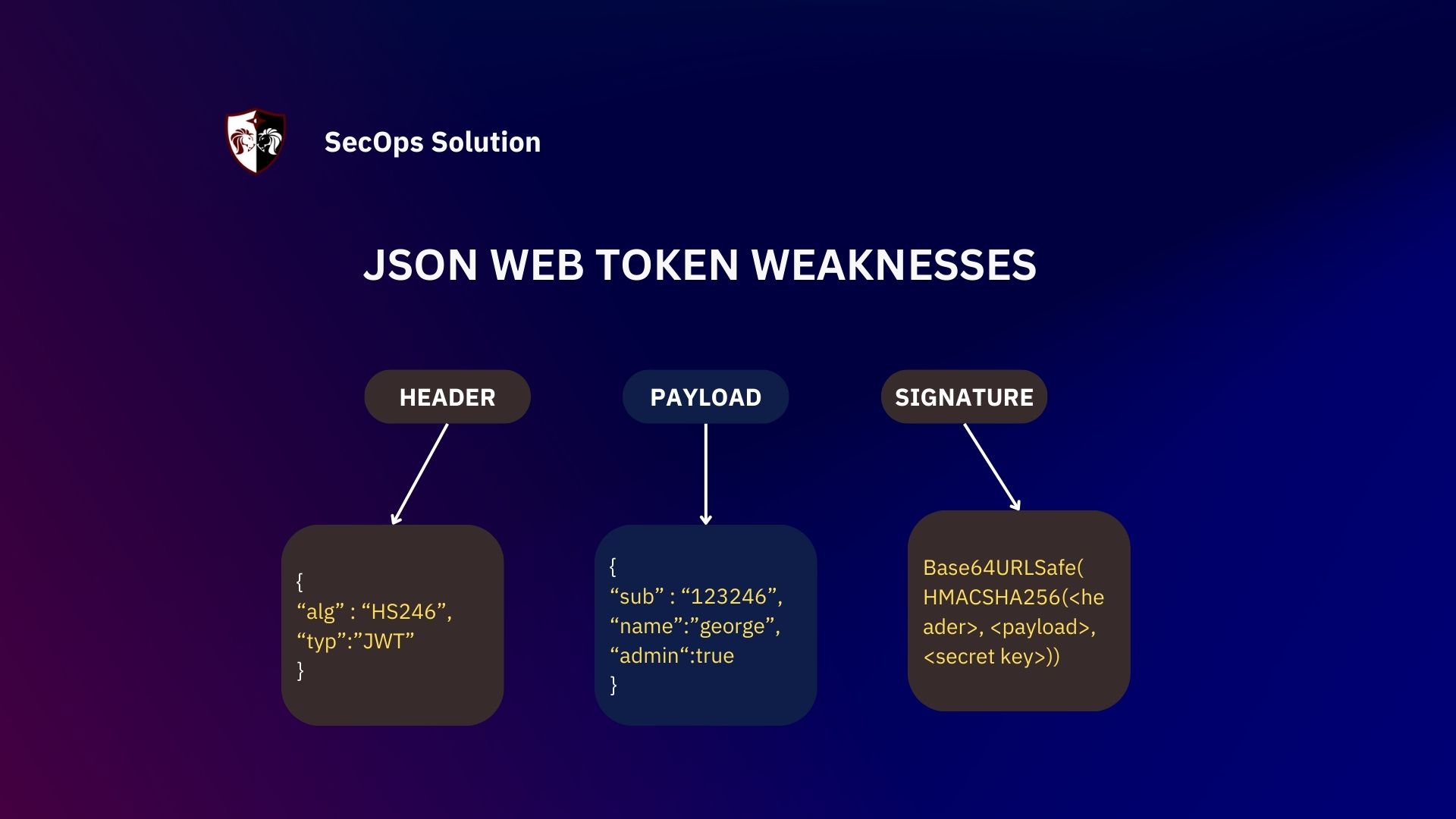

A beleza do JWT reside na sua estrutura compacta e auto-contida. Ele é composto por três partes: um cabeçalho (header), um payload (corpo) e uma assinatura (signature), todas codificadas em Base64. Essa arquitetura facilita a verificação da autenticidade e integridade dos dados, algo crucial em um cenário onde a segurança é prioridade máxima.

Entender o JWT é fundamental para qualquer desenvolvedor que lida com sistemas distribuídos. Vamos desmistificar seus componentes, identificar os perigos ocultos e traçar o caminho para uma implementação robusta e segura.

| Componente | Descrição | Uso Típico |

|---|---|---|

| Header | Define o tipo de token (JWT) e o algoritmo de assinatura (ex: HS256, RS256). | Metadados da assinatura. |

| Payload | Contém as ‘claims’ (declarações), que são informações sobre o usuário (ex: ID, nome) e dados adicionais. Inclui claims padrão como exp (expiração), iat (emitido em) e aud (audiência). | Informações de autenticação e autorização. |

| Signature | Usada para verificar se o remetente do token é quem diz ser e se o token não foi alterado. | Garantia de integridade e autenticidade. |

Segurança e Criptografia em JWT

A segurança de um JWT não está na criptografia do seu conteúdo, mas sim na assinatura. O payload, onde residem informações sensíveis, é apenas codificado em Base64, o que significa que pode ser facilmente decodificado por qualquer pessoa. A assinatura, por outro lado, é gerada usando um segredo (no caso de HS256) ou uma chave privada (no caso de RS256), garantindo que o token não foi adulterado desde que foi emitido.

É vital compreender essa distinção. Proteger o payload com criptografia adicional pode ser necessário em cenários específicos, mas a base da segurança do JWT está na validação correta da assinatura. Sem uma assinatura válida, qualquer token, por mais cheio de dados que esteja, é inútil e potencialmente perigoso.

Gerenciamento do Ciclo de Vida do JWT

Um dos pontos mais críticos na gestão de JWTs é o seu ciclo de vida. Tokens que nunca expiram são um convite aberto a ataques. Definir um tempo de expiração razoável é essencial. Pense nisso como um prazo de validade: quanto mais longo, maior o risco se o token cair em mãos erradas.

Recomenda-se que os tokens tenham um tempo de vida curto. Por exemplo, um token de acesso pode ter uma validade de minutos ou poucas horas. Para manter a experiência do usuário fluida, tokens de refresh, com um ciclo de vida mais longo, podem ser usados para obter novos tokens de acesso sem que o usuário precise se autenticar novamente. Essa prática, conhecida como refresh token rotation, adiciona uma camada extra de segurança.

Armazenamento Seguro de JWT no Front-end

Onde guardar um JWT no lado do cliente é um debate acalorado. O LocalStorage e o SessionStorage são convenientes, mas vulneráveis a ataques de Cross-Site Scripting (XSS). Se um atacante conseguir injetar script na sua página, ele poderá roubar o token facilmente.

Uma abordagem mais segura é utilizar HttpOnly Cookies. Essa configuração impede que o JavaScript do navegador acesse o cookie, mitigando significativamente o risco de roubo por XSS. Ao usar cookies, lembre-se de configurar os atributos Secure (para garantir que só seja enviado via HTTPS) e SameSite (para proteção contra ataques CSRF).

Transmissão Segura de JWT

A transmissão do JWT entre o cliente e o servidor deve sempre ocorrer via HTTPS. Este é um requisito inegociável. O protocolo HTTPS criptografa toda a comunicação, impedindo que o token seja interceptado e lido por terceiros durante o trânsito.

Evite a todo custo enviar tokens JWT em URLs ou em requisições não criptografadas. Cada bit de informação transmitido deve estar protegido. A segurança da sua aplicação depende diretamente da segurança desses canais de comunicação.

Evitar o Algoritmo “none” em JWT

O algoritmo none é uma falha de segurança grave. Quando um token é assinado com none, ele essencialmente diz ao receptor: ‘Não há assinatura, confie em mim’. Isso permite que um atacante modifique o payload de um token e o envie como se fosse válido, sem que o servidor perceba a adulteração.

É fundamental que seu sistema rejeite explicitamente tokens que utilizem o algoritmo none. A validação deve sempre verificar o algoritmo especificado no header e garantir que ele seja um dos algoritmos seguros suportados pela sua aplicação.

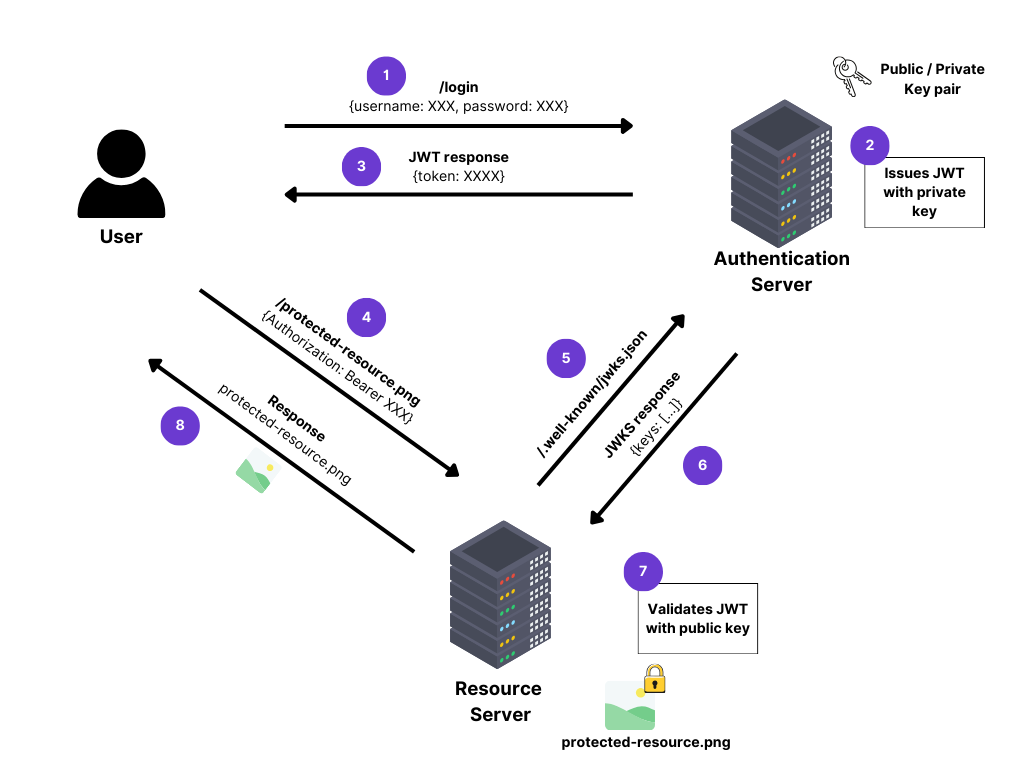

Uso de Algoritmos Fortes (RS256 vs HS256)

A escolha do algoritmo de assinatura é crucial. O HS256 utiliza uma chave secreta compartilhada entre o emissor e o receptor. Embora mais simples de implementar, essa abordagem significa que qualquer parte que tenha acesso ao segredo pode assinar tokens válidos, aumentando a superfície de ataque.

O RS256, por outro lado, utiliza um par de chaves: uma chave privada para assinar (mantida em segredo pelo emissor) e uma chave pública para verificar (que pode ser distribuída livremente). Essa separação é mais segura, pois o servidor que verifica o token não precisa ter acesso à chave privada de quem o emitiu. A Auth0, por exemplo, recomenda fortemente o uso de RS256 para maior segurança.

Definição de Tempo de Expiração Curto para JWT

Conforme mencionado na IBM, um tempo de expiração definido, como 12 horas, pode ser muito longo para algumas aplicações. A prática recomendada em 2026 é manter os tokens de acesso com a menor validade possível, idealmente na ordem de minutos. Isso minimiza o impacto de um token comprometido.

Quando um token expira, o cliente deve solicitar um novo usando um token de refresh. Se o token de refresh também expirar, o usuário precisará se autenticar novamente. Embora possa parecer um incômodo, essa é uma medida de segurança essencial para proteger dados sensíveis.

Validação de Claims Padrão em JWT

O payload de um JWT pode conter diversas ‘claims’ (declarações), como exp (expiração), iat (emitido em) e aud (audiência). É imperativo que seu servidor valide essas claims. A validação da exp garante que o token não está expirado. A validação da aud assegura que o token foi emitido para a sua aplicação específica e não para outra.

Ferramentas como o JWT.io Debugger são excelentes para inspecionar e entender as claims de um token. No entanto, a validação em si deve ser feita programaticamente no seu backend, seguindo as melhores práticas de bibliotecas de JWT confiáveis.

JWT: A Escolha Inteligente para Segurança e Escalabilidade

Vamos combinar: implementar JWTs corretamente exige atenção aos detalhes. Os erros comuns, como armazenamento inseguro ou validação falha, podem comprometer toda a sua aplicação. No entanto, quando bem aplicados, os benefícios são imensuráveis.

A capacidade de criar sistemas stateless, escaláveis e seguros faz do JWT uma ferramenta indispensável no arsenal de qualquer desenvolvedor moderno. A curva de aprendizado vale o investimento, garantindo que suas aplicações estejam protegidas e prontas para os desafios de 2026 e além. A adoção das melhores práticas não é apenas uma recomendação, é uma necessidade.

Dicas Extras

- Não armazene informações sensíveis no JWT: Lembre-se que o corpo do token (payload) é apenas codificado (Base64), não criptografado. Qualquer um pode decodificá-lo.

- Use HTTPS sempre: A comunicação do JWT deve ser feita sobre HTTPS para evitar interceptações e ataques Man-in-the-Middle.

- Valide o `aud` (audience) claim: Garanta que o token foi emitido para a sua aplicação. Isso previne que tokens de um serviço sejam usados em outro.

- Defina tempos de expiração curtos: Tokens que expiram rapidamente diminuem a janela de oportunidade para atacantes em caso de vazamento.

- Revogue tokens quando necessário: Implemente um mecanismo para invalidar tokens antes de sua expiração, como em casos de logout ou alteração de senha.

Dúvidas Frequentes

Qual a diferença entre HS256 e RS256?

HS256 usa a mesma chave secreta para assinar e verificar o token, sendo mais simples mas menos seguro se a chave vazar. RS256 usa um par de chaves (privada para assinar, pública para verificar), oferecendo maior segurança e permitindo que terceiros validem seus tokens sem compartilhar sua chave secreta. Por isso, a validação de JWT com RS256 é frequentemente recomendada.

Onde devo armazenar o JWT no front-end?

Essa é uma questão complexa. Usar LocalStorage ou SessionStorage expõe o token a ataques XSS. Armazenar em cookies com a flag HttpOnly oferece mais proteção contra XSS, mas pode dificultar o acesso em alguns cenários. A escolha depende do seu modelo de segurança e arquitetura.

O que são Claims em JWT e por que são importantes?

Claims são informações sobre o usuário ou metadados do token, como o tempo de expiração (`exp`) e quem o emitiu (`iss`). Usar claims padrão como `aud` (audiência) e `exp` (expiração) é crucial para a segurança e o bom funcionamento da sua implementação segura de JWT.

Conclusão

Dominar o uso de JSON Web Tokens é essencial para construir aplicações web modernas e seguras. Ao entender os erros comuns e aplicar as melhores práticas de segurança, você garante uma experiência robusta para seus usuários. Explore mais sobre como implementar JWT em Node.js e a importância dos Refresh Tokens para gerenciar sessões de forma eficaz.