Você já se deparou com um software misterioso e quis saber exatamente como ele funciona por dentro, sem ter o código-fonte na mão? A engenharia reversa de software é a arte de desvendar esses segredos digitais. Se você busca entender sistemas complexos, proteger seus dados ou simplesmente saciar a curiosidade sobre como a mágica acontece, este artigo é o seu ponto de partida. Vamos juntos explorar o fascinante mundo da engenharia reversa e revelar o que está oculto nos códigos em 2026.

“A engenharia reversa de software pode ser utilizada para identificar vulnerabilidades como buffer overflows.”

Como a Engenharia Reversa de Software Transforma o Entendimento de Sistemas em 2026?

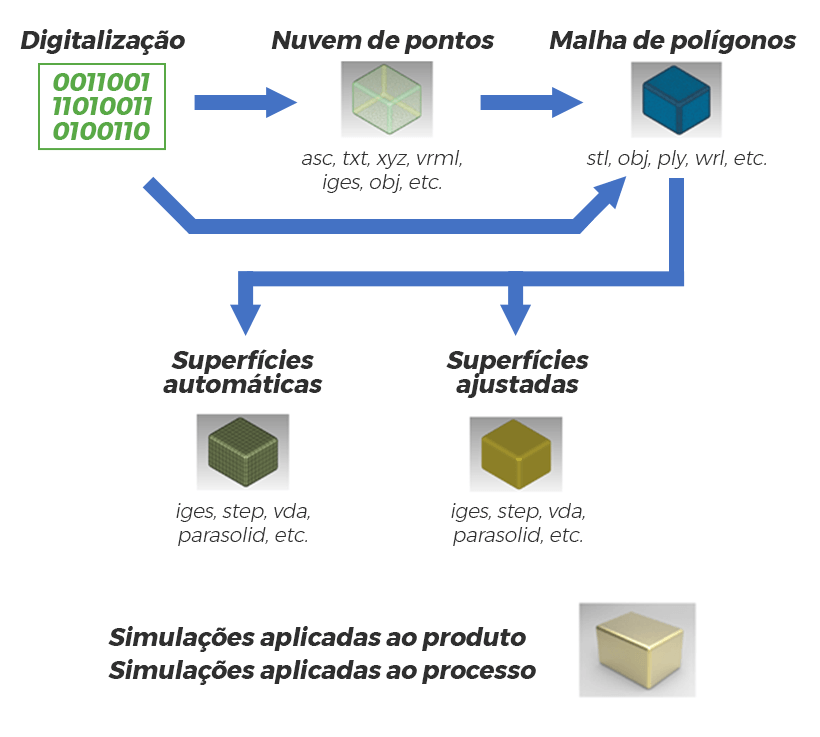

A engenharia reversa de software é o processo de desmontar um programa para entender sua arquitetura, lógica e funcionalidades. É como ser um detetive no mundo digital, investigando um sistema sem ter acesso aos planos originais.

Essa habilidade é crucial para diversas frentes. Imagine analisar um malware para criar defesas mais robustas contra ameaças cibernéticas.

Ou então, recuperar a documentação perdida de sistemas antigos, garantindo que eles continuem funcionando e se integrando a novas tecnologias.

A segurança também se beneficia enormemente, permitindo auditorias profundas para identificar vulnerabilidades antes que sejam exploradas por agentes mal-intencionados.

O Que é Engenharia Reversa de Software e Por Que Ela é Essencial

Imagina desmontar um programa, peça por peça, sem ver o manual? É exatamente isso que a engenharia reversa de software faz. O objetivo principal é entender como um sistema funciona, mesmo sem ter acesso ao código-fonte original ou à documentação técnica. Eu gosto de pensar nisso como ser um detetive digital, investigando a lógica interna de um software para desvendar seus segredos. É uma técnica poderosa com aplicações cruciais em diversas áreas.

| Uso | Descrição |

|---|---|

| Análise de Malware | Identificar o comportamento de vírus e cavalos de troia para desenvolver defesas mais eficazes. |

| Recuperação de Documentação | Gerar especificações para sistemas legados sem manuais originais, preservando o conhecimento. |

| Interoperabilidade | Compreender a comunicação entre softwares para criar sistemas compatíveis e integrados. |

| Correção de Falhas | Localizar bugs ou vulnerabilidades de segurança, como buffer overflows, em softwares já em produção. |

| Segurança e Auditoria | Verificar se um programa está executando ações maliciosas ou ocultas, garantindo a integridade. |

Ferramentas Indispensáveis para a Engenharia Reversa

Para navegar pelo mundo dos binários, precisamos das ferramentas certas. Felizmente, o mercado oferece opções robustas, muitas delas gratuitas e de código aberto.

Ghidra: A Ferramenta Multifacetada da NSA

Desenvolvido pela Agência de Segurança Nacional dos EUA (NSA), o Ghidra é uma suíte de engenharia reversa gratuita e de código aberto. Eu o considero essencial para quem trabalha com binários complexos. Ele permite a descompilação de código de máquina para linguagens de alto nível, facilitando enormemente a compreensão da lógica do programa. Sua interface é poderosa, e a comunidade ativa contribui com plugins e atualizações constantes.

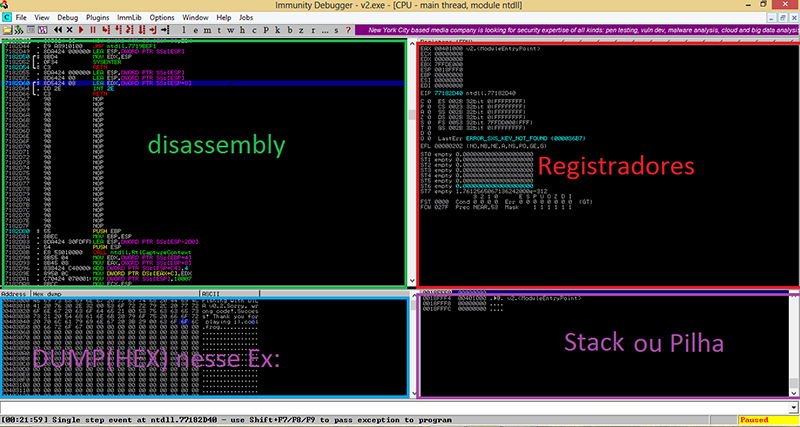

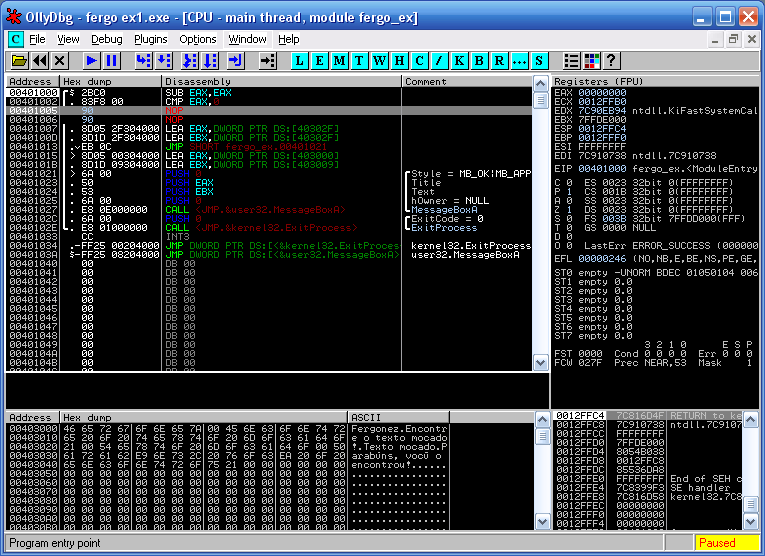

x64dbg: Debugging Profundo no Windows

Para quem foca em análise no ambiente Windows, o x64dbg é um debugger de código aberto que se destaca. Ele permite inspecionar a execução de um programa em tempo real, analisar o estado dos registradores e da memória, e entender o fluxo de controle em nível de assembly. É uma ferramenta fantástica para depuração detalhada e para entender o comportamento exato do software em execução.

ImHex: Visualização Moderna de Dados Binários

O ImHex é um editor hexadecimal moderno, incrivelmente útil para visualizar e manipular dados binários. Ele facilita a identificação de padrões, a extração de recursos (assets) embutidos e a análise de estruturas de arquivos complexos. Sua interface intuitiva e recursos avançados de visualização tornam a análise de dados brutos muito mais eficiente.

Preparação para o Mergulho na Engenharia Reversa

Antes de sair descompilando tudo, uma boa preparação faz toda a diferença. É fundamental ter uma base sólida em arquitetura de computadores e no funcionamento de sistemas operacionais. Compreender como a memória é gerenciada, o papel dos registradores da CPU e os princípios de execução de programas são conhecimentos que te darão uma vantagem enorme. Além disso, familiarizar-se com linguagem assembly para a arquitetura que você pretende analisar (x86, ARM, etc.) é um passo que não pode ser ignorado.

Engenharia Reversa de Software Passo a Passo

-

Análise Estática Inicial

Comece analisando o binário sem executá-lo. Use ferramentas como o Ghidra para descompilar o código e obter uma visão geral da estrutura do programa. Identifique as funções principais, as bibliotecas utilizadas e os possíveis pontos de entrada. Esta etapa é crucial para formar um mapa inicial do sistema.

-

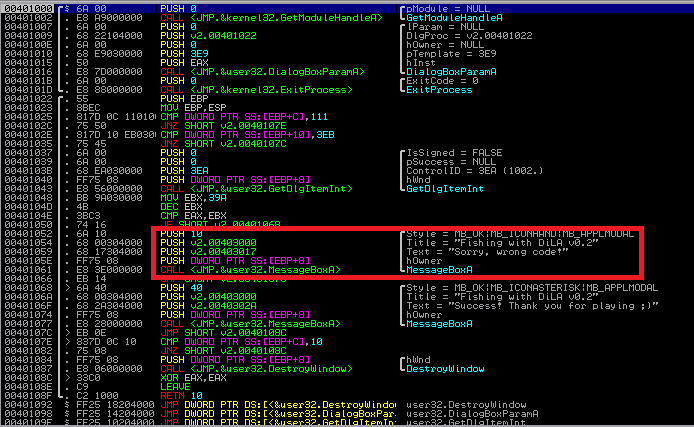

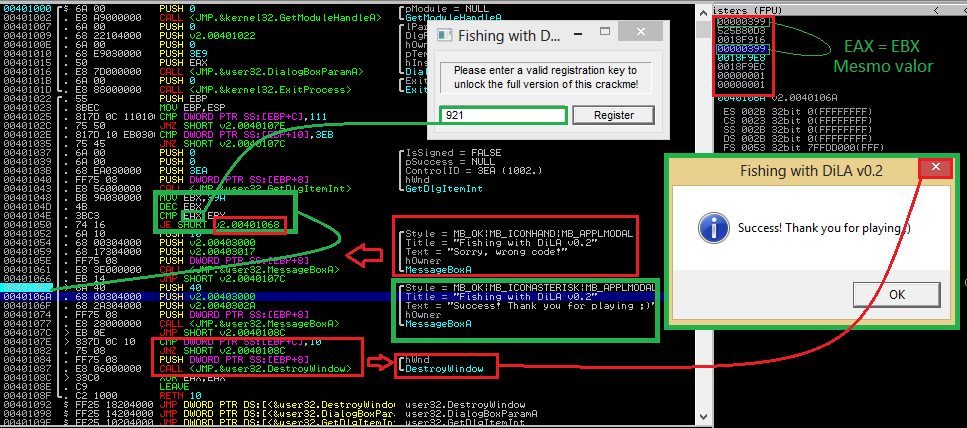

Análise Dinâmica com Debugger

Agora, execute o programa sob a supervisão de um debugger, como o x64dbg. Defina breakpoints em pontos de interesse identificados na análise estática e observe o comportamento do programa em tempo real. Monitore a mudança de valores na memória e nos registradores para entender como os dados são processados e as decisões lógicas são tomadas.

-

Identificação de Algoritmos e Estruturas de Dados

Com base nas observações estáticas e dinâmicas, comece a mapear os algoritmos utilizados e as estruturas de dados empregadas pelo software. Tente entender como as informações são organizadas e manipuladas internamente. Ferramentas como o ImHex podem ser úteis aqui para examinar e comparar dados brutos.

-

Documentação e Refinamento

Documente suas descobertas de forma clara e concisa. Anote as funções importantes, os fluxos de controle e os detalhes de implementação. Este é um processo iterativo; você provavelmente voltará às etapas anteriores várias vezes para refinar seu entendimento e preencher lacunas.

Como Solucionar Erros Comuns na Engenharia Reversa

É natural encontrar obstáculos no caminho. Um dos desafios mais comuns é lidar com código ofuscado ou compactado, que dificulta a descompilação direta. Nesses casos, a análise dinâmica se torna ainda mais importante. Outro ponto de atenção é a interpretação incorreta de código assembly; ter material de referência e praticar bastante com exemplos ajuda a mitigar isso. Lembre-se sempre das Lei de Software e suas implicações legais no Brasil; a engenharia reversa é permitida para fins de interoperabilidade, mas não para pirataria.

Dicas Essenciais para Quem Quer Começar

Olha, se você tá pensando em se aprofundar na engenharia reversa, eu tenho umas dicas que valem ouro:

- Comece pelo básico: Antes de pular para ferramentas super avançadas, sinta-se confortável com a lógica de programação, arquitetura de computadores e sistemas operacionais. Isso é fundamental.

- Escolha uma linguagem para focar: C e Assembly são clássicas para engenharia reversa. Dominar uma delas vai te dar uma base sólida para entender como o código roda no nível mais baixo.

- Pratique com desafios: Existem plataformas online (tipo CTFs – Capture The Flag) que oferecem desafios de engenharia reversa. É um jeito seguro e divertido de treinar sem infringir nenhuma lei.

- Entenda as ferramentas: Dedique tempo para aprender as ferramentas que mencionei, como Ghidra e x64dbg. Cada uma tem suas particularidades, mas conhecer bem as principais te acelera muito.

- Documente tudo: À medida que você analisa, anote suas descobertas. Isso ajuda a fixar o conhecimento e a organizar seu raciocínio.

- Tenha ética sempre: Lembre-se que engenharia reversa é para aprender, analisar segurança ou garantir compatibilidade, nunca para roubar código ou violar direitos autorais. A lei brasileira é clara quanto a isso.

FAQ – Perguntas Frequentes sobre Engenharia Reversa

Sei que surgem muitas dúvidas, então reuni algumas que são bem comuns:

- Posso fazer engenharia reversa de qualquer software?

- Legalmente, no Brasil, a Lei de Software (9.609/98) permite para fins de interoperabilidade, correção de falhas ou auditoria de segurança. Usar para pirataria ou roubo de propriedade intelectual é crime.

- Preciso ser um expert em programação?

- Não precisa ser um expert para começar, mas quanto mais você souber de programação e arquitetura de sistemas, mais fácil será para você entender o que está vendo. É uma jornada de aprendizado contínuo.

- Qual a diferença entre engenharia reversa e hacking?

- Engenharia reversa é o processo de análise. Hacking, no contexto de segurança, pode usar engenharia reversa como uma ferramenta, mas o objetivo geralmente é encontrar vulnerabilidades ou explorar falhas. Nem toda engenharia reversa é hacking, e nem todo hacking envolve engenharia reversa.

- O Ghidra é a melhor ferramenta?

- O Ghidra é excelente, gratuito e muito poderoso, desenvolvido pela NSA. Mas ‘melhor’ depende do seu objetivo e do sistema que você está analisando. Ferramentas como x64dbg (para depuração) e IDA Pro (um clássico pago) também são ótimas.

- Como a engenharia reversa ajuda na segurança?

- Ajuda a entender como um programa funciona internamente, permitindo identificar vulnerabilidades antes que sejam exploradas por malfeitores. Também é crucial para analisar malware e entender seu comportamento.

Engenharia Reversa: Uma Janela para o Conhecimento

Vamos combinar, a engenharia reversa de software é uma área fascinante e que abre um leque enorme de possibilidades. Seja para proteger sistemas, entender como malwares agem ou para dar vida nova a projetos antigos, o conhecimento que se adquire é imenso.

Lembre-se sempre de que a prática deve ser pautada pela ética e pelo respeito à lei. Com as ferramentas certas e um bom embasamento técnico, você vai longe.

Explore, aprenda e use esse poder de desvendar códigos para construir um mundo digital mais seguro e transparente. A jornada é desafiadora, mas recompensadora!