Quando falamos de codeQL para análise de segurança de código, estamos diante de um divisor de águas em 2026. Desenvolvedores dedicam horas incontáveis revisando código em busca de falhas, um processo que, sejamos sinceros, é propenso a erros e demorado. Mas e se houvesse uma forma inteligente de automatizar essa caça a vulnerabilidades, encontrando brechas que os olhos humanos podem não detectar? Este post vai te mostrar como o CodeQL faz exatamente isso, transformando a detecção de ameaças de um fardo em um processo eficiente e confiável.

“CodeQL é um mecanismo de análise semântica que trata código-fonte como um banco de dados, identificando vulnerabilidades complexas.”

Como o CodeQL para análise de segurança de código realmente funciona para encontrar vulnerabilidades?

O CodeQL é um motor de análise semântica. Ele trata o código como se fossem dados. Isso significa que ele não apenas lê o código, mas o entende.

Pense nele como um detetive superinteligente para seu código. Ele é capaz de rastrear fluxos de dados e identificar padrões que indicam comportamentos inseguros.

Ele transforma seu código-fonte em um banco de dados. Depois, você usa um ‘linguajar de consulta’ para procurar por anomalias específicas.

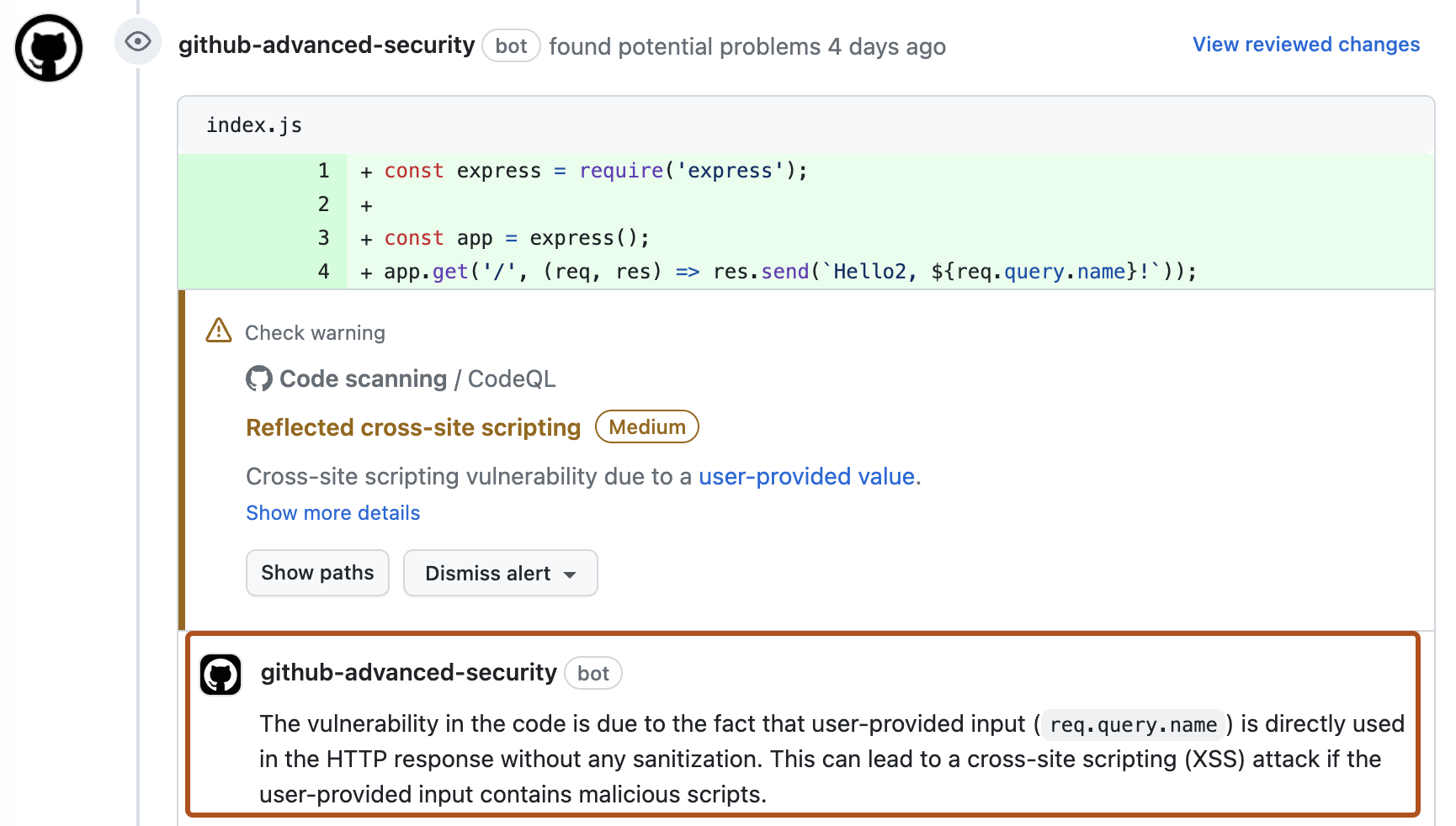

Essa abordagem permite encontrar vulnerabilidades complexas, como injeções de SQL ou XSS, de maneira muito mais precisa do que análises tradicionais.

O que é CodeQL e como ele funciona na prática?

| Aspecto Técnico | Descrição |

|---|---|

| Tipo | Mecanismo de análise semântica de código |

| Abordagem | Trata o código como dados, permitindo consultas complexas |

| Integração Principal | GitHub Code Scanning |

| Ferramentas de Suporte | CodeQL CLI, Extensão VS Code |

| Linguagens Suportadas | Java, C/C++, C#, Python, JavaScript, TypeScript, Go, Ruby |

| Foco | Detecção de vulnerabilidades e bugs de segurança |

Vantagens e Desvantagens do CodeQL

- Vantagens: Detecção profunda de vulnerabilidades complexas, automação via CI/CD, consultas personalizáveis, integração nativa com o GitHub. Permite identificar padrões de código malicioso que outras ferramentas podem ignorar.

- Desvantagens: Curva de aprendizado para escrita de consultas complexas, pode gerar falsos positivos se as consultas não forem bem ajustadas, requer configuração e manutenção. O desempenho pode ser um fator em bases de código muito grandes.

Como Funciona a Análise de Segurança com CodeQL

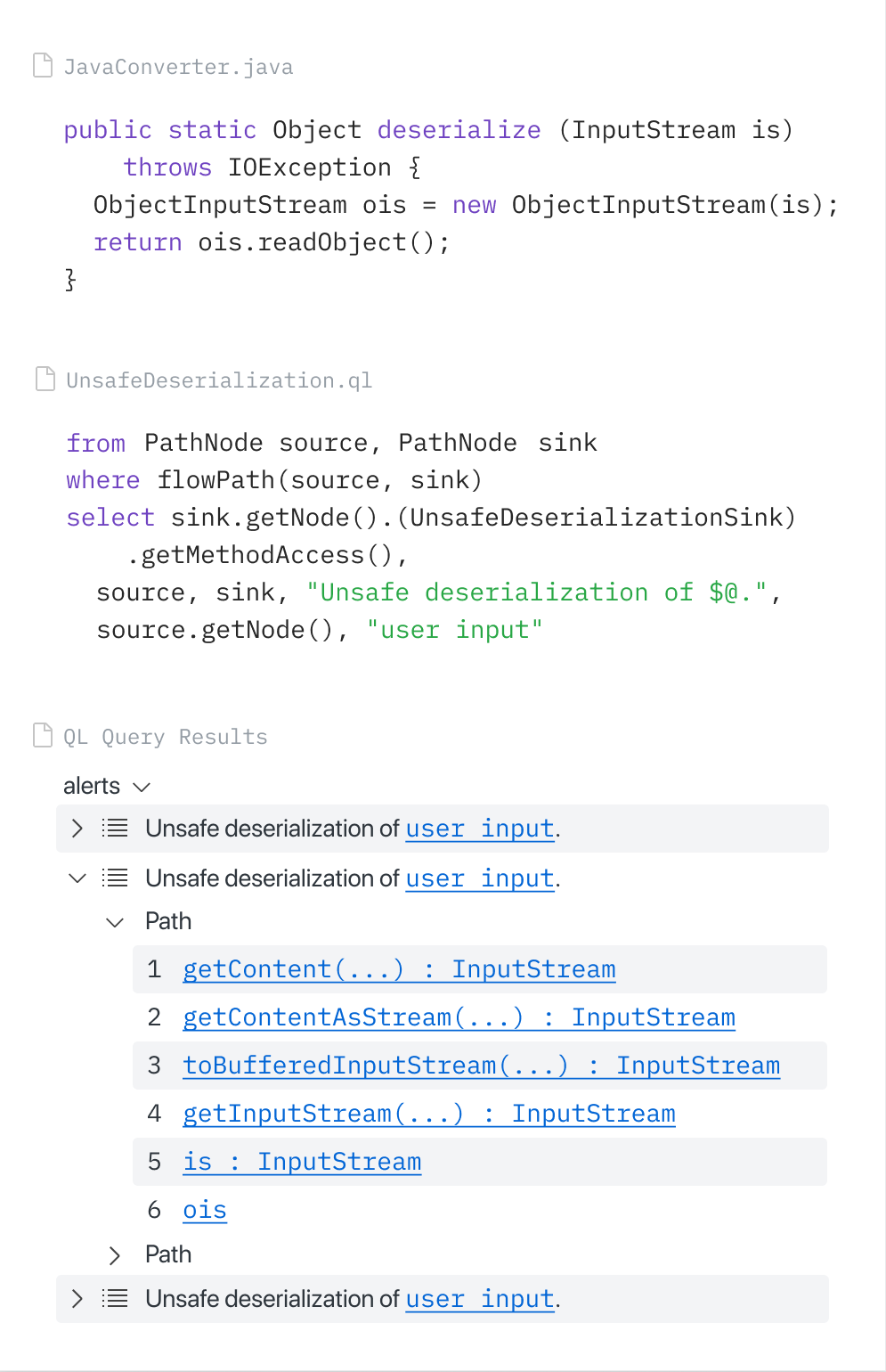

O CodeQL opera transformando o código-fonte em um banco de dados. Pense nisso como criar um modelo detalhado do seu código, onde cada elemento (variáveis, funções, classes, etc.) é um nó e as relações entre eles são as arestas. Em seguida, você pode usar a linguagem de consulta QL para fazer perguntas sobre esse banco de dados. Por exemplo, você pode perguntar: ‘Onde uma variável de entrada do usuário é usada diretamente em uma consulta SQL sem sanitização?’. Essa abordagem semântica permite encontrar padrões de vulnerabilidade que vão além da simples análise sintática.

Tipos de Vulnerabilidades Detectadas pelo CodeQL

O CodeQL é particularmente eficaz na identificação de uma ampla gama de falhas de segurança. Ele se destaca em detectar tipos comuns e perigosos como Injeções (SQLi, NoSQL, Comando), Cross-Site Scripting (XSS), problemas de Desserialização Insegura e o uso de primitivas de Criptografia Fraca. A capacidade de definir consultas personalizadas significa que ele pode ser adaptado para encontrar vulnerabilidades específicas do seu projeto ou da sua tecnologia.

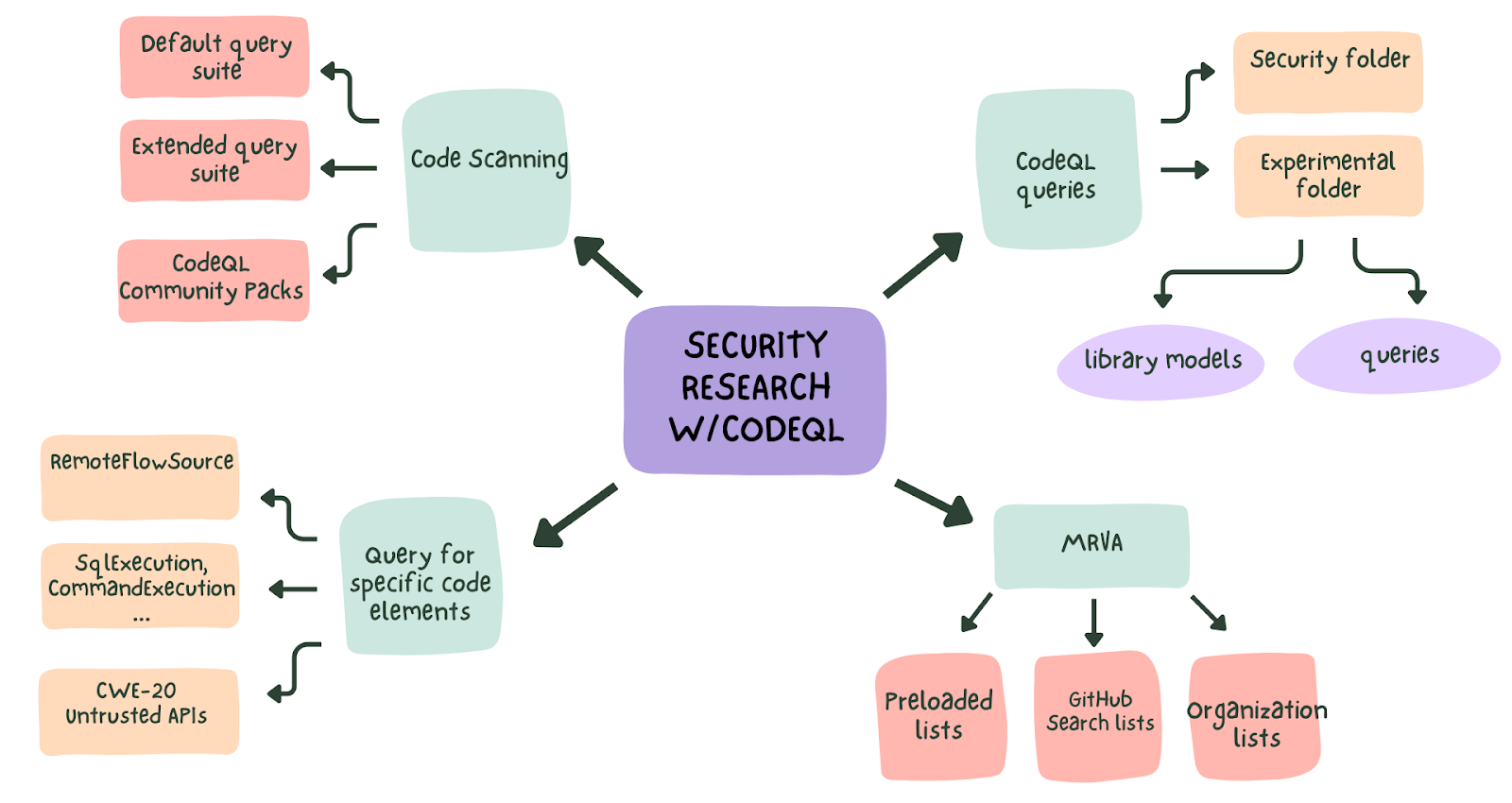

Formas de Utilizar o CodeQL para Segurança

Você pode integrar o CodeQL de diversas formas. A mais comum é através do GitHub Code Scanning, onde ele roda automaticamente em Pull Requests, alertando sobre potenciais problemas antes que o código seja mesclado. Para quem precisa de mais controle ou quer analisar fora do GitHub, a CodeQL CLI oferece a flexibilidade de rodar análises em ambientes locais ou em outros sistemas de CI/CD. A extensão para VS Code é uma mão na roda para desenvolvedores que querem testar suas próprias consultas QL ou entender melhor os resultados das análises.

Consultas e Bancos de Dados CodeQL

A força do CodeQL reside na sua linguagem de consulta QL e nos bancos de dados que ele gera a partir do código. Existem consultas prontas mantidas pela comunidade e pela equipe do GitHub, cobrindo as vulnerabilidades mais comuns. No entanto, a verdadeira vantagem é poder escrever suas próprias consultas para cobrir casos de uso específicos ou padrões de código que você considera arriscados. A qualidade do banco de dados gerado é crucial para a precisão das consultas.

Otimização de Consultas e Performance

Escrever consultas eficientes em QL é uma habilidade que se aprimora com a prática. Consultas mal escritas podem ser lentas e consumir muitos recursos, especialmente em grandes bases de código. A otimização envolve entender como o CodeQL processa os dados e escrever consultas que minimizem a complexidade. Testar o desempenho das consultas com a CodeQL CLI é um passo importante para garantir que a análise de segurança não se torne um gargalo no seu processo de desenvolvimento.

Preço Médio e Vale a Pena?

O CodeQL é gratuito e de código aberto, com a maior parte de sua funcionalidade disponível sem custo. A integração com o GitHub para análise de repositórios públicos também é gratuita. Para repositórios privados no GitHub, o Code Scanning com CodeQL faz parte dos planos pagos do GitHub, mas o custo é geralmente considerado baixo em comparação com o valor agregado em segurança. Para uso externo ou em outras plataformas de CI/CD, a CodeQL CLI é gratuita. Vamos combinar, o investimento em tempo para aprender e configurar o CodeQL se paga rapidamente com a prevenção de incidentes de segurança caros e a melhoria da qualidade do código. Para equipes que levam a segurança a sério, vale muito a pena.

Dicas Extras

- Use a CLI para Automação: Explore a CodeQL CLI para integrar a análise de segurança em seus pipelines de CI/CD, automatizando a detecção de vulnerabilidades antes que cheguem em produção.

- Comece com Consultas Prontas: O GitHub oferece um conjunto robusto de consultas QL prontas para uso. Comece por elas para entender o potencial e depois personalize conforme sua necessidade.

- Explore o Taint Tracking: Para detecções mais avançadas, como injeções e vazamentos de dados, aprofunde-se no conceito de Taint Tracking no CodeQL. Isso é fundamental para rastrear dados inseguros.

- Aproveite a Extensão VS Code: Se você desenvolve suas próprias consultas QL, a extensão do VS Code é sua aliada. Ela facilita a escrita, o teste e a depuração das suas consultas de segurança de código.

- Revise os Resultados com Cuidado: Lembre-se que ferramentas SAST podem gerar falsos positivos. Sempre revise as vulnerabilidades detectadas pelo CodeQL para garantir que são reais e priorizar a correção.

Dúvidas Frequentes

O CodeQL é apenas para GitHub?

Não, embora o GitHub Code Scanning ofereça uma integração nativa e poderosa, o CodeQL pode ser usado de forma independente. Você pode rodar análises localmente ou integrar a CodeQL CLI em qualquer pipeline CI/CD, mesmo fora do ecossistema GitHub.

Quais tipos de vulnerabilidades o CodeQL detecta?

O CodeQL é muito versátil e eficaz na detecção de uma ampla gama de vulnerabilidades. Isso inclui injeções (SQLi, NoSQL, Command Injection), Cross-Site Scripting (XSS), desserialização insegura, uso de criptografia fraca e muitas outras falhas comuns em aplicações.

É possível criar consultas personalizadas no CodeQL?

Com certeza! Essa é uma das grandes forças do CodeQL. A linguagem QL permite que você escreva consultas específicas para encontrar padrões de código que representam vulnerabilidades únicas ao seu projeto ou que não são cobertas pelas consultas padrão. Entender o Taint Tracking no CodeQL é um ótimo ponto de partida para consultas mais complexas.

CodeQL é uma ferramenta SAST?

Sim, o CodeQL é um mecanismo de análise estática de segurança de código (SAST). Ele analisa o código-fonte em busca de padrões que indicam falhas de segurança, sem a necessidade de executar o programa.

Conclusão

O CodeQL se estabeleceu como uma ferramenta essencial para quem busca elevar o nível de segurança em seus projetos de software. Sua capacidade de análise semântica profunda, aliada à integração com o GitHub Code Scanning, oferece uma maneira robusta de encontrar e corrigir vulnerabilidades. Agora que você já entende como usar o CodeQL para análise de segurança de código, o próximo passo lógico é explorar mais a fundo o conceito de Taint Tracking no CodeQL, entendendo como ele rastreia dados inseguros através do seu código. A adoção de práticas como essa é fundamental para construir aplicações mais seguras e confiáveis.