A arquitetura Zero Trust na cibersegurança não é só uma moda. Empresas sofrem com acessos não autorizados e vazamento de dados. Pois é, o modelo tradicional já não segura a onda. Vamos combinar que proteger seu negócio é crucial. Este post vai te mostrar como Zero Trust resolve isso.

Zero Trust: A Nova Era da Cibersegurança Para Todas Nós

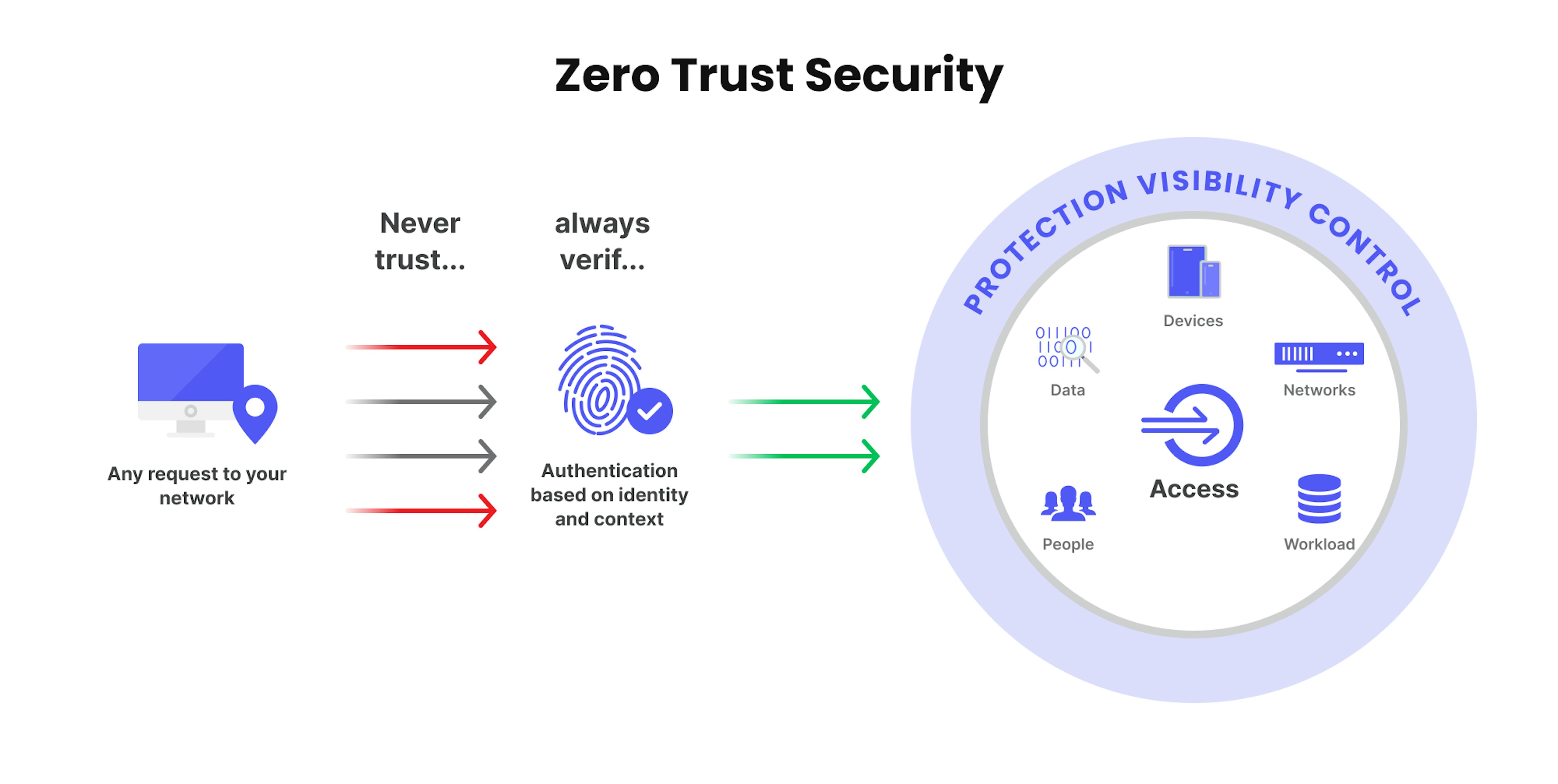

Pois é, o conceito de Zero Trust na cibersegurança mudou tudo. A ideia é simples: nunca confiar, sempre verificar. Em vez de assumir que tudo dentro da rede é seguro, cada acesso, usuário ou dispositivo precisa ser autenticado e autorizado constantemente. Isso reduz drasticamente os riscos de acessos não autorizados, mesmo que um invasor já tenha entrado no sistema.

Adotar uma arquitetura Zero Trust significa fortalecer sua defesa contra ameaças cada vez mais sofisticadas. Para nós, isso se traduz em mais segurança para nossos dados pessoais e corporativos. Fica tranquila que essa abordagem não é só para grandes empresas, mas uma realidade cada vez mais acessível para proteger tudo o que é importante.

Confira este vídeo relacionado para mais detalhes:

Desvendando a Arquitetura Zero Trust: Menos Confiança, Mais Segurança

Por Que ‘Zero Trust’ Mudou o Jogo?

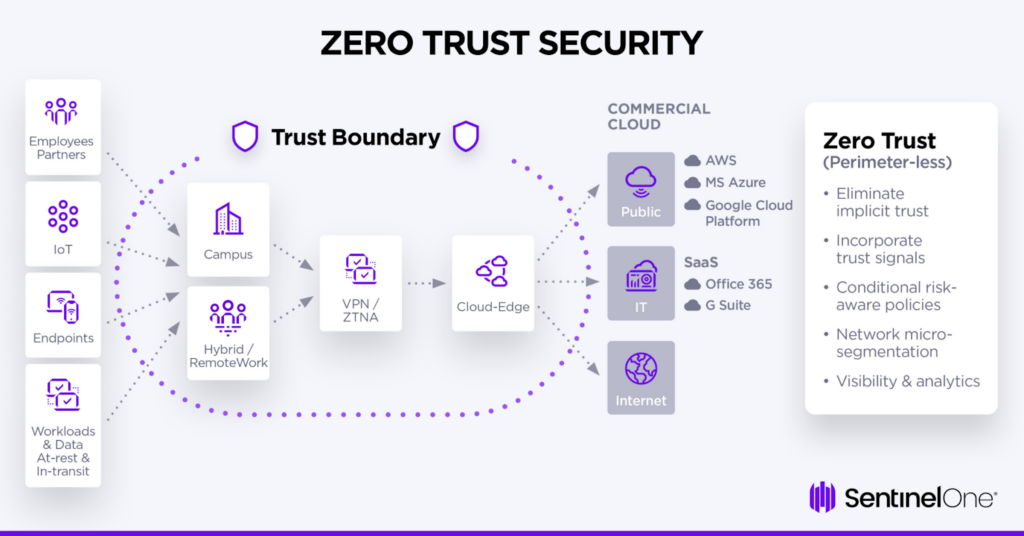

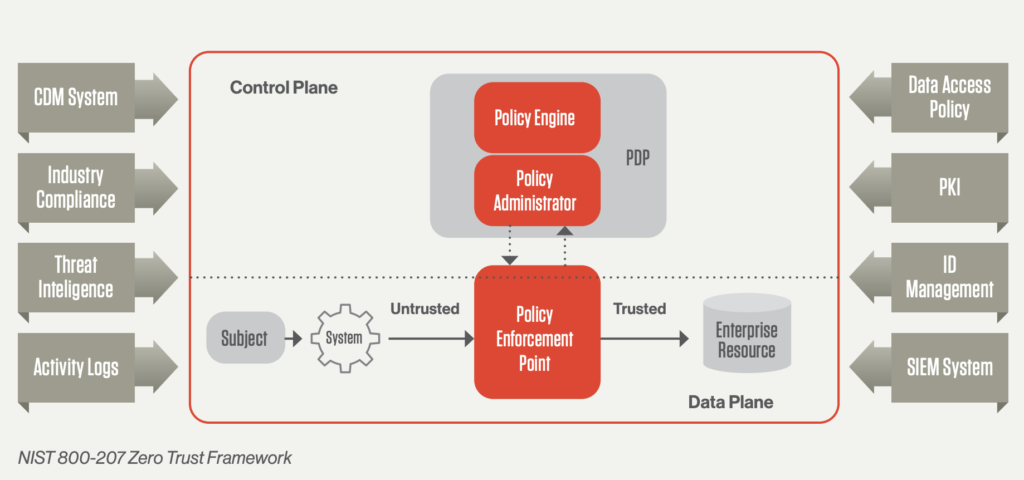

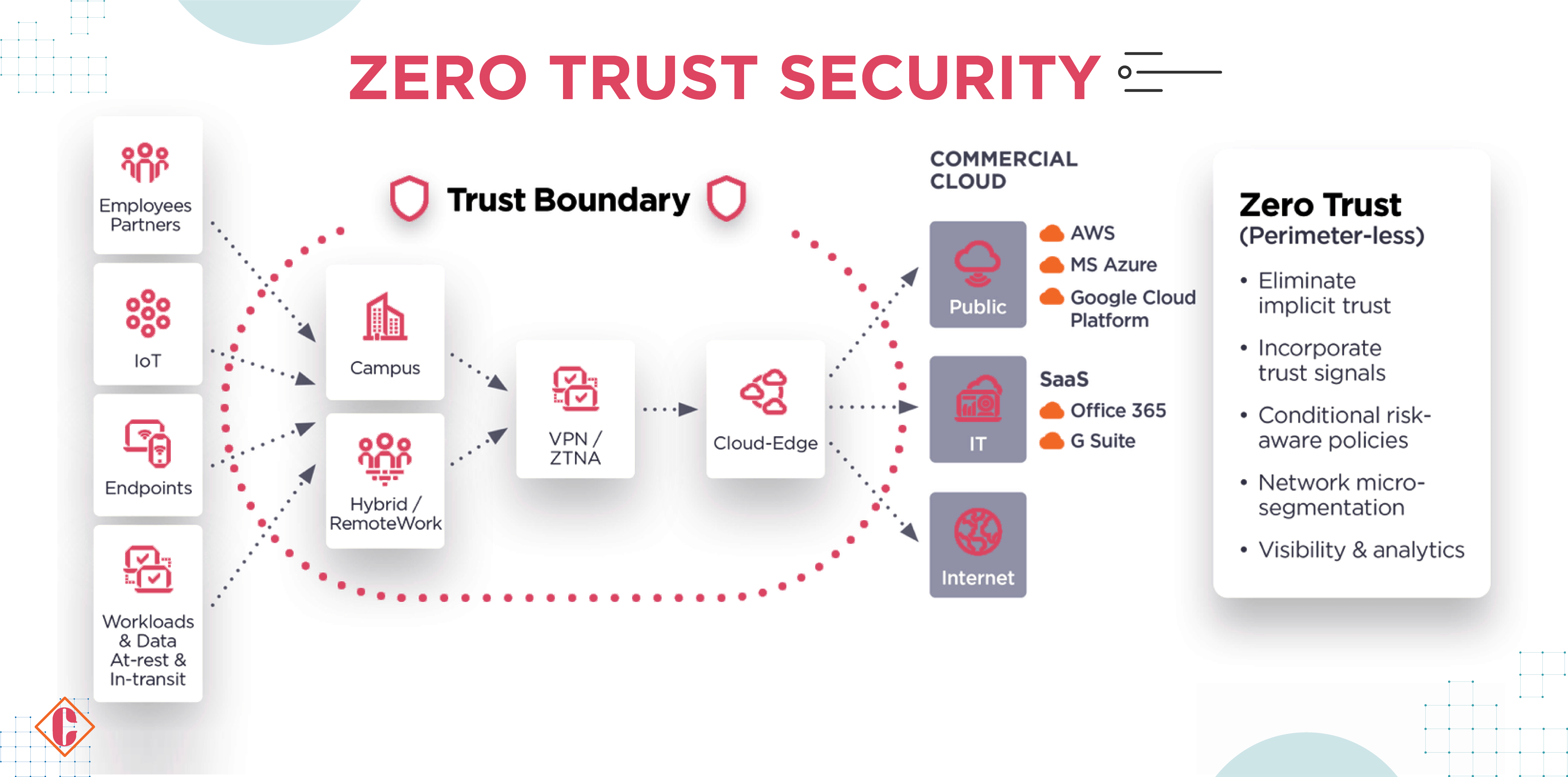

Sabe, por muito tempo, a gente pensava em segurança como um castelo com muralhas altas. Quem estava dentro estava seguro, quem estava fora não. A ideia era proteger a rede e pronto. Mas com o trabalho remoto e a nuvem, essa muralha ficou obsoleta. A ‘Zero Trust Architecture’ chega para dizer: ‘Não confie em ninguém, nem mesmo dentro da sua rede’. Cada acesso, de qualquer lugar, precisa ser verificado. É uma mudança radical na forma de pensar a segurança, pensando na realidade de hoje.

Pois é, o modelo antigo de segurança é como deixar a porta de casa aberta para quem já está dentro do seu quintal. Não faz sentido, né? Com a ‘Zero Trust’, a gente exige autenticação e autorização para cada passo. Não importa se você é um funcionário ou um dispositivo que já está conectado. Tudo é validado. Isso reduz muito o risco de invasões e vazamentos de dados, pois um acesso comprometido não abre as portas para tudo.

A arquitetura ‘Zero Trust’ é fundamental para empresas que lidam com informações sensíveis ou que têm equipes distribuídas. Ela força a implementação de políticas de segurança mais rigorosas, como a autenticação multifator e o princípio do menor privilégio. Vamos combinar, ter essa abordagem traz uma tranquilidade imensa.

Dica Prática: Comece a pensar em quais dados e sistemas na sua empresa são mais críticos e aplique o princípio de “nunca confiar, sempre verificar” a eles primeiro.

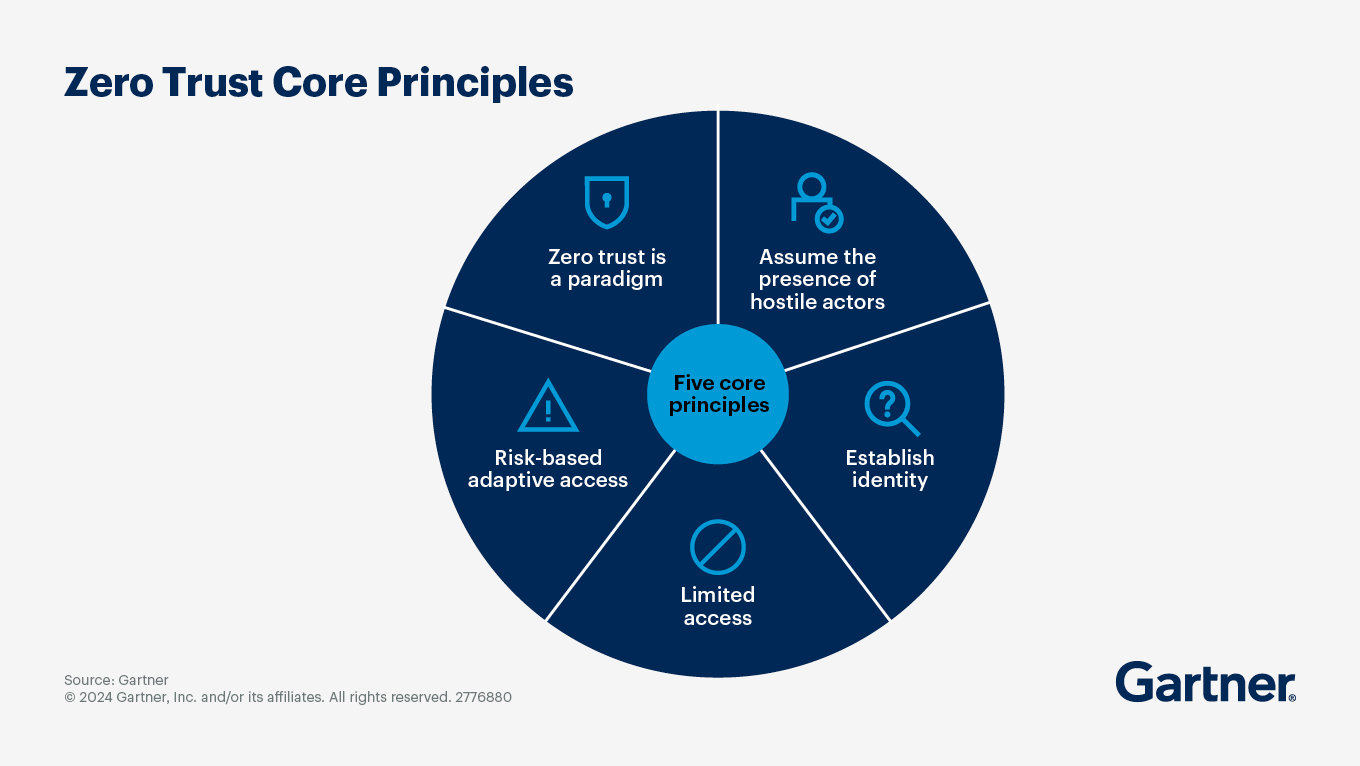

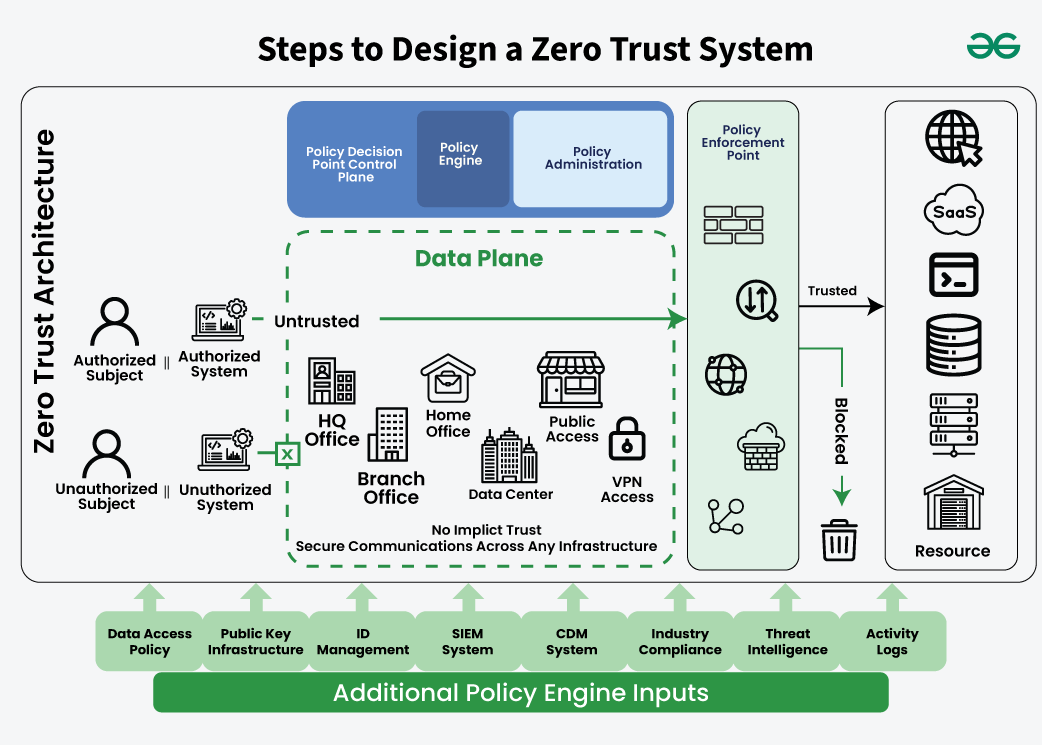

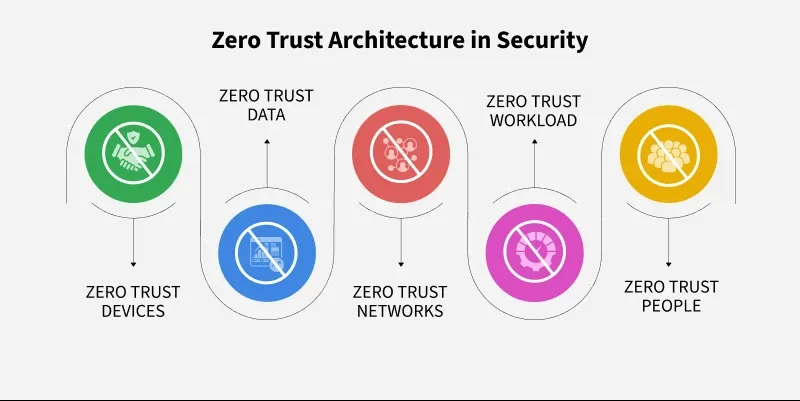

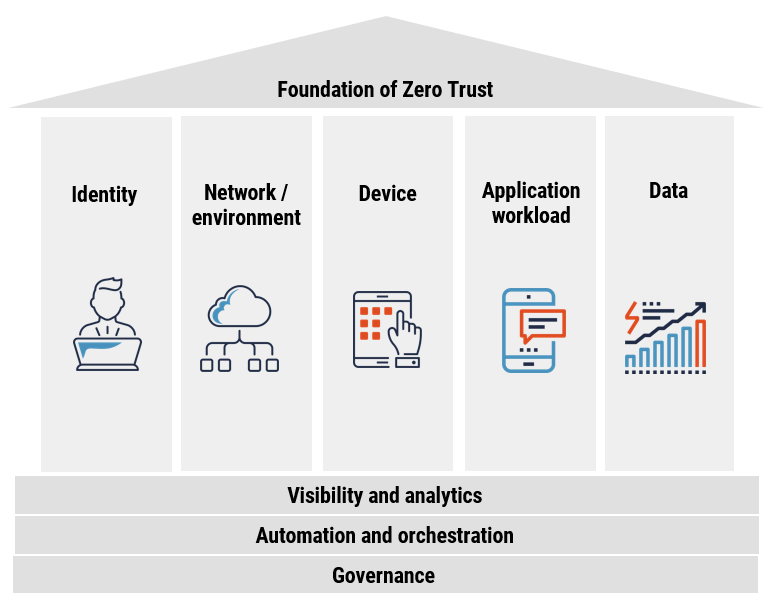

Os Pilares Fundamentais Que Você Precisa Conhecer

No mundo da cibersegurança, muita gente ainda pensa que proteger a rede corporativa é como construir um muro. Uma vez que alguém está dentro, é confiável. Pois é, essa ideia já era! A Zero Trust Architecture (ou Arquitetura de Confiança Zero) muda tudo isso. A premissa é simples: ninguém é confiável por padrão, nem mesmo quem já está dentro da rede. Cada acesso, a qualquer recurso, precisa ser verificado e autenticado. Isso significa que o acesso não é mais baseado na localização, mas sim na identidade e no contexto. É como ter um segurança em cada porta, exigindo identificação e permissão a todo momento.

Para colocar a Zero Trust em prática, existem alguns princípios básicos. Primeiro, verificar sempre: antes de conceder acesso, você precisa confirmar a identidade do usuário e a saúde do dispositivo. Segundo, acesso com privilégio mínimo: cada um tem acesso apenas ao que realmente precisa para realizar seu trabalho, e nada mais. Terceiro, assumir violação: pensar que a rede já pode estar comprometida e projetar as defesas com essa mentalidade. Isso força você a segmentar a rede e a monitorar o tráfego constantemente, buscando atividades suspeitas.

Implementar uma Zero Trust Architecture não é só sobre tecnologia, é também sobre mudar a cultura de segurança. A ideia é reduzir a superfície de ataque e limitar o dano caso ocorra uma brecha. Ao invés de confiar cegamente, você verifica cada tentativa de acesso. Isso torna a segurança muito mais robusta contra ameaças modernas.

Dica Prática: Comece mapeando todos os seus dados e aplicações críticas. Saber o que você precisa proteger é o primeiro passo para aplicar a confiança zero de forma eficaz.

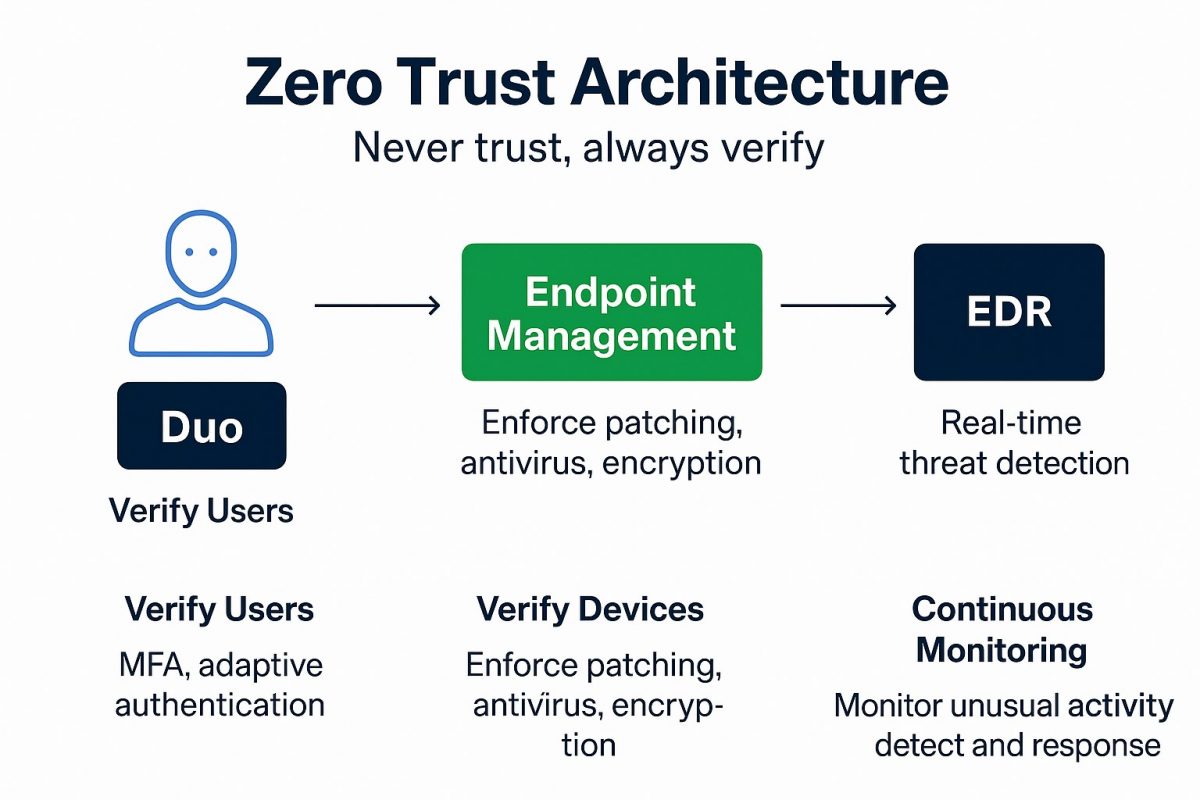

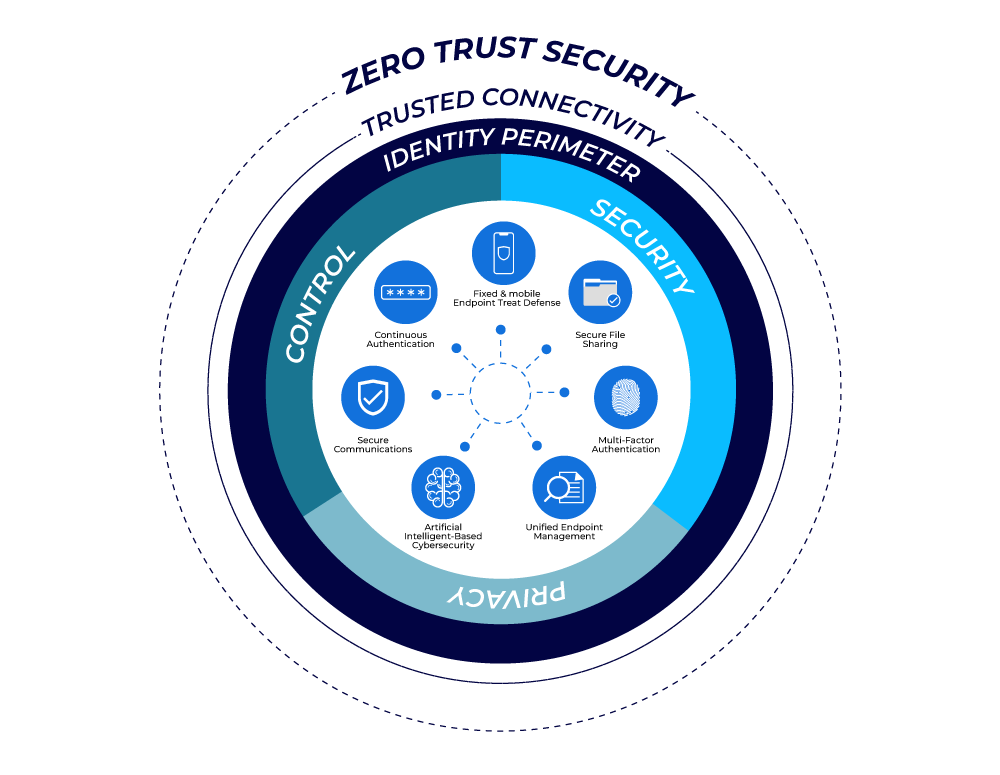

Verificação Constante: O Coração da Estratégia

A cibersegurança moderna exige uma abordagem que desconfia por padrão. Pense nisso: em vez de presumir que quem está “dentro” é confiável, a Zero Trust trata todos os acessos como se fossem de um novo visitante. Isso significa que cada usuário, cada dispositivo e cada aplicação precisa provar quem é e o que pode fazer, repetidamente. É como ter um porteiro que confere a identidade de todo mundo, todo dia, várias vezes ao dia.

Essa estratégia se baseia em três pilares principais: verificar quem está acessando, com qual dispositivo e se esse dispositivo está seguro. A Rede Privada Virtual (VPN) ainda tem seu lugar, claro, mas a Zero Trust vai além. Ela microsegmenta a rede, limitando o alcance de um eventual ataque. Se um ponto for comprometido, o estrago fica contido. A validação contínua é a chave para reduzir a superfície de ataque.

Manter essa vigilância constante pode parecer trabalhoso, mas é o que protege seus dados de verdade. A filosofia é simples: nunca confie, sempre verifique. Isso é crucial tanto para empresas quanto para seus dados pessoais. A ideia é que a confiança não é implícita, ela é conquistada e mantida a cada ação.

Dica Prática: Implemente a autenticação de múltiplos fatores (MFA) em todas as suas contas importantes. Isso adiciona uma camada extra de segurança essencial na sua estratégia de “confiança zero”.

Princípio do Menor Privilégio: Deixe Apenas o Essencial Acessível

Sabe quando você dá uma senha para alguém usar seu computador só pra imprimir um documento? Você não dá acesso total, certo? Pois é, o Princípio do Menor Privilégio funciona exatamente assim. A ideia é que cada usuário, programa ou sistema tenha acesso apenas ao que é estritamente necessário para realizar sua função. Nada a mais, nada a menos. Isso é fundamental dentro de uma arquitetura de segurança que busca a confiança zero (Zero Trust Architecture).

Pensa comigo: se um usuário mal-intencionado consegue acessar uma conta que tem permissões demais, o estrago é muito maior. Ele pode ver informações confidenciais, alterar configurações importantes ou até mesmo espalhar um vírus. Ao limitar o que cada um pode fazer, você diminui drasticamente a superfície de ataque e o potencial de dano caso algo dê errado. É como colocar uma porta com chave em cada cômodo da casa, em vez de deixar tudo aberto.

Na prática, isso significa configurar permissões de forma granular. Se um funcionário só precisa acessar e editar planilhas, ele não deve ter permissão para apagar bancos de dados ou instalar softwares. Essa gestão cuidadosa de acesso é uma das pedras angulares da cibersegurança moderna, garantindo que sua estrutura digital seja mais resistente a ameaças.

Dica Prática: Revise periodicamente as permissões de acesso de todos os usuários e sistemas na sua rede. Elimine acessos desnecessários sempre que possível.

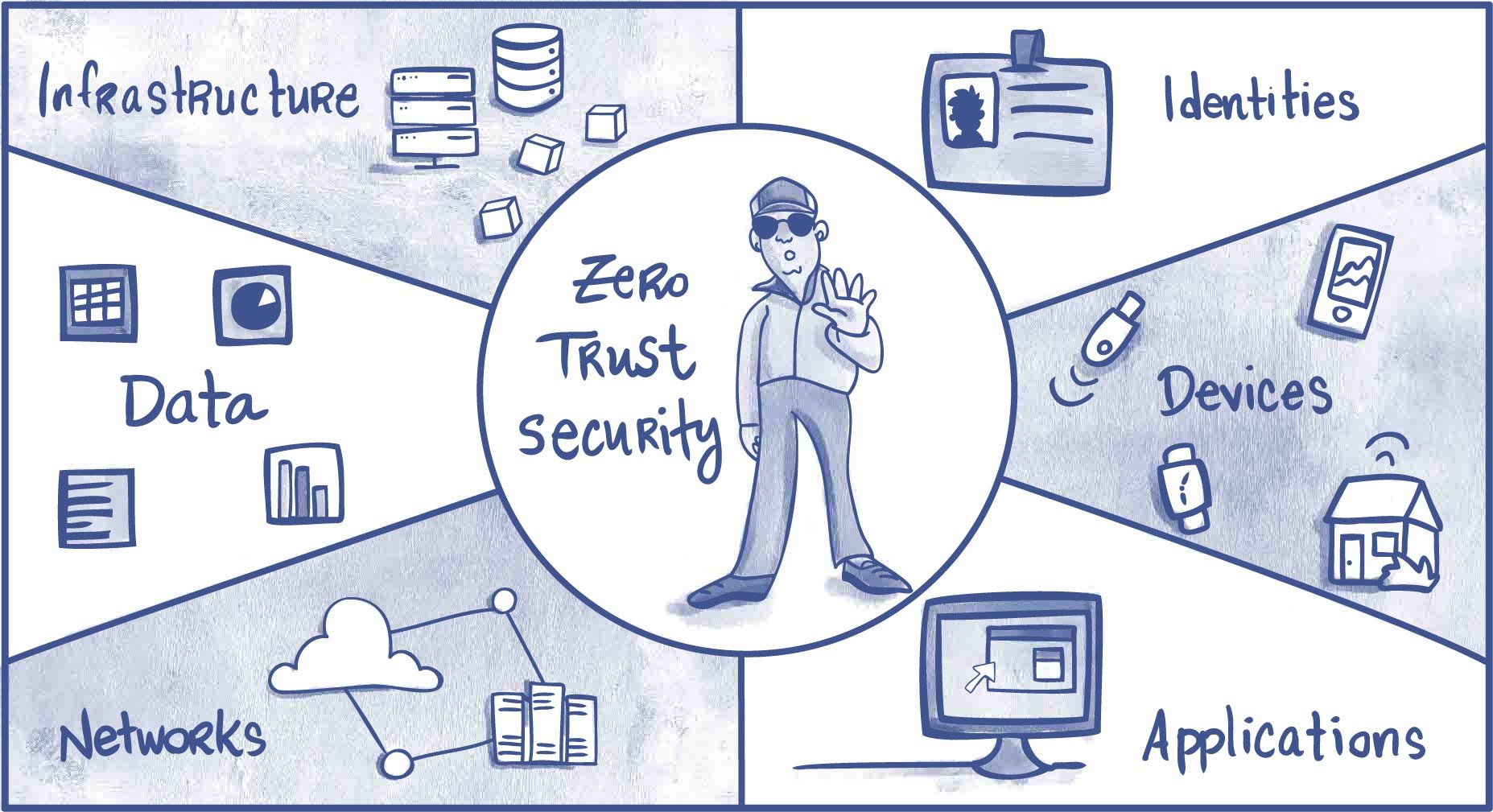

Microsegmentação: Dividindo Para Conquistar a Segurança

Você já ouviu falar em “Zero Trust Architecture” (Arquitetura de Confiança Zero) na cibersegurança? Pois é, a microsegmentação é uma peça-chave para colocar isso em prática. A ideia é simples: em vez de ter uma grande rede onde todo mundo tem acesso a tudo, a gente divide essa rede em pedacinhos bem menores. Pensa nisso como criar vários “bairros” dentro da sua cidade digital, e cada bairro tem suas próprias regras de acesso.

Quando você implementa a microsegmentação, cada “pedaço” da sua rede, seja um servidor, um aplicativo ou até mesmo um contêiner, ganha sua própria política de segurança. Isso significa que, mesmo que um atacante consiga entrar em um setor da sua rede, ele vai ter muita dificuldade para se mover para outros. A comunicação entre esses segmentos é rigorosamente controlada. Essa abordagem eleva bastante o nível da sua cibersegurança.

É como ter guardas em cada porta, não só no portão principal. Isso impede que um criminoso digital, se conseguir invadir um ponto, tenha caminho livre para acessar dados sensíveis em outras áreas. A microsegmentação, combinada com os princípios da Zero Trust Architecture, cria barreiras mais fortes contra ameaças internas e externas.

Dica Prática: Comece mapeando os fluxos de comunicação essenciais entre seus aplicativos e sistemas. Saber quem precisa falar com quem é o primeiro passo para definir as políticas de microsegmentação corretas.

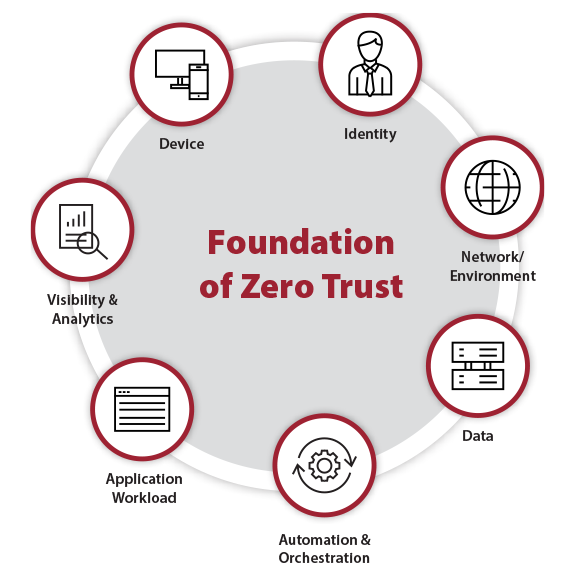

Visibilidade e Análise: Sabendo Quem Anda Fazendo o Quê

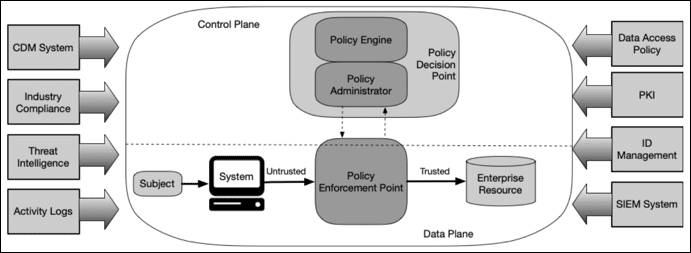

Ao implementar Zero Trust, você está criando uma abordagem de segurança mais granular. Pense em camadas de proteção. Em vez de ter um grande muro e achar que está tudo seguro lá dentro, você coloca “portões” em todos os cômodos. Cada acesso a um arquivo, a um aplicativo ou a um dado é uma oportunidade para verificar a identidade do usuário e o estado do dispositivo. Isso dificulta muito a ação de quem quer entrar onde não deve.

A grande vantagem é justamente essa visibilidade e controle. Você sabe quem está acessando o quê, quando e de onde. Isso não só aumenta a segurança, mas também ajuda a entender o comportamento dos usuários e a identificar atividades suspeitas rapidamente.

Dica Prática: Ao pensar em Zero Trust, comece verificando quem realmente precisa acessar quais informações. Segmente o acesso o máximo possível.

Automação: Acelerando Respostas a Ameaças

A automação na cibersegurança é um divisor de águas para quem lida com a proteção de dados. Pense o seguinte: quando uma ameaça surge, cada segundo conta. A arquitetura Zero Trust, que parte do princípio de “nunca confie, sempre verifique”, exige uma vigilância constante. A automação entra para dar essa agilidade, garantindo que as respostas a atividades suspeitas sejam quase instantâneas, minimizando o tempo que um invasor teria para causar danos.

Imagina ter sistemas que detectam uma anomalia e, em seguida, isolam o dispositivo afetado ou bloqueiam o acesso de um usuário suspeito sem intervenção humana. Isso é a automação em ação, trabalhando em conjunto com os princípios de Zero Trust. Ela pode analisar padrões de tráfego de rede, verificar a integridade de arquivos e até mesmo responder a tentativas de phishing. Tudo isso com uma velocidade que seria impossível para uma equipe de segurança apenas com trabalho manual.

Adotar a automação não significa dispensar a equipe de segurança, pelo contrário. Libera os profissionais para se concentrarem em análises mais complexas e estratégias de defesa, enquanto as tarefas repetitivas e urgentes são tratadas pelas máquinas. É um ganho de eficiência e de segurança para o seu negócio.

Dica Prática: Comece identificando as ameaças mais comuns que sua organização enfrenta e avalie quais delas podem ser mitigadas com scripts ou ferramentas de automação pré-existentes. Isso já trará um grande avanço.

O Papel Crucial da Gestão de Identidades

A gestão de identidades é sobre garantir que apenas as pessoas e sistemas certos tenham acesso às informações certas. Não é só sobre senhas, mas sobre um controle muito mais fino. Na prática, isso significa verificar quem está tentando entrar, o que ele precisa acessar e se ele realmente tem permissão para isso, em cada tentativa. É como ter um porteiro super atento na sua casa digital, que não deixa ninguém entrar sem antes checar a identidade e o motivo da visita.

Uma “Zero Trust Architecture” leva essa ideia a um novo nível. Em vez de confiar cegamente em quem já está dentro da rede, a premissa é nunca confiar e sempre verificar. Cada acesso é tratado como se viesse de uma rede externa, exigindo autenticação e autorização rigorosas. Isso protege contra ameaças internas e externas. Pois é, se um atacante consegue uma senha, ele não ganha acesso livre. Ele ainda precisa provar quem é e o que pode fazer a cada passo.

Implementar uma gestão de identidades robusta, dentro de uma filosofia de “Zero Trust”, é fundamental para a segurança. Isso significa usar autenticação multifator, monitorar atividades de usuários e aplicar o princípio do menor privilégio. Assim, você reduz drasticamente o risco de acessos não autorizados e vazamento de dados.

Dica Prática: Habilite a autenticação de dois fatores em todas as suas contas importantes. Isso adiciona uma camada extra de segurança que faz uma diferença enorme.

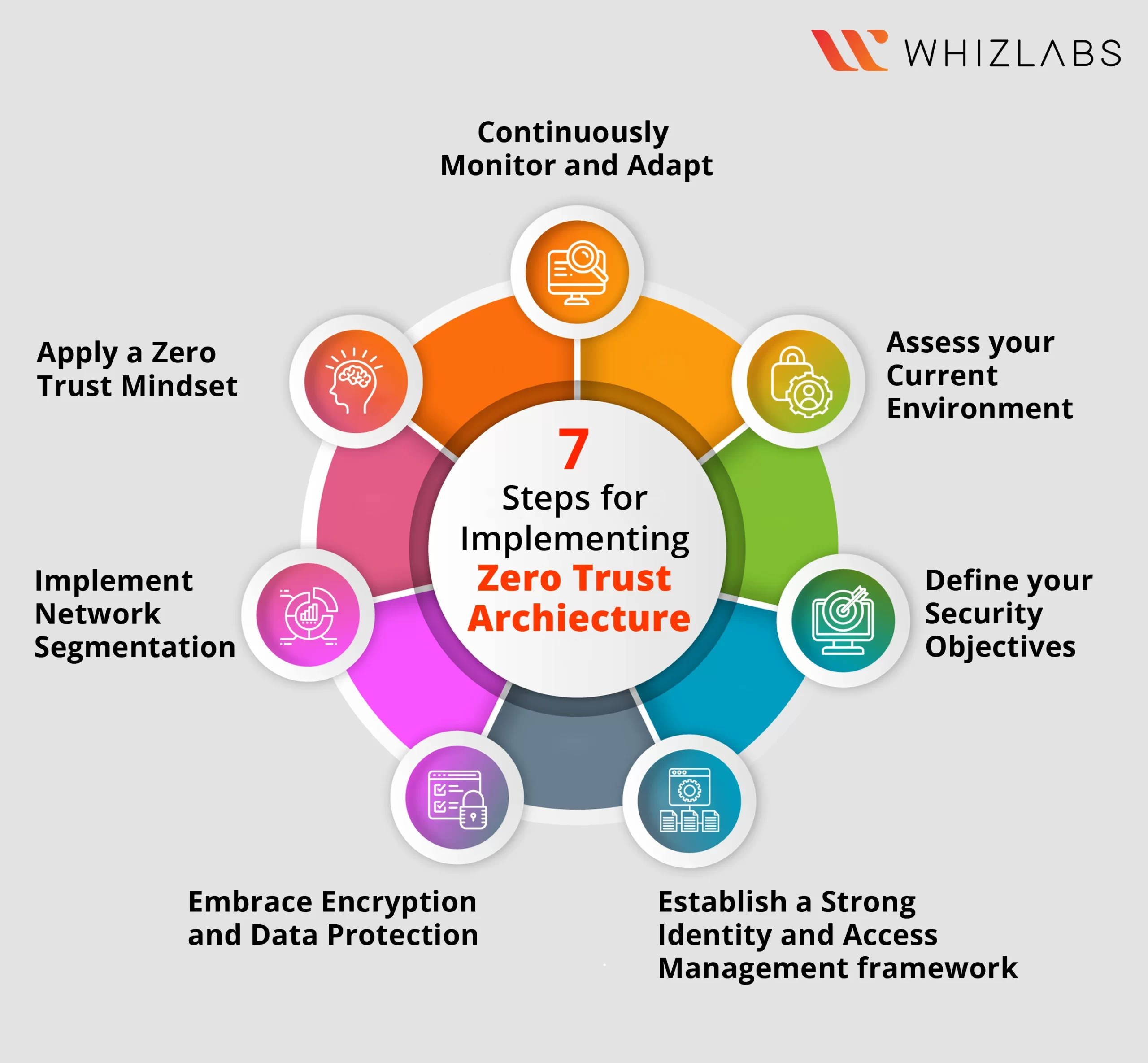

Como Implementar Zero Trust no Seu Dia a Dia Digital

Zero Trust, ou “Confiança Zero”, é um modelo de segurança que parte do princípio de que nenhuma pessoa ou dispositivo deve ser confiável automaticamente, mesmo que já esteja dentro da sua rede. Pense assim: em vez de trancar a porta da frente e achar que todo mundo lá dentro está seguro, você verifica a identidade de quem entra em cada cômodo da casa. No mundo digital, isso significa que cada acesso a um arquivo, aplicativo ou sistema precisa ser validado, sempre.

Aplicar a Zero Trust Architecture na prática significa adotar uma postura mais rigorosa. Você precisa confirmar quem é você e se o seu dispositivo está seguro antes de acessar qualquer coisa. Isso envolve usar autenticação forte, como senhas complexas combinadas com verificações em dois fatores (o famoso 2FA, que envia um código para o seu celular, por exemplo). Além disso, é crucial limitar o acesso apenas ao que você realmente precisa para realizar sua tarefa, um conceito conhecido como “privilégio mínimo”.

No fim das contas, a cibersegurança moderna, com foco em Zero Trust, é sobre ter controle. É sobre não deixar brechas para que um acesso indevido cause problemas. Ao invés de confiar cegamente, você verifica e verifica de novo. É um jeito mais inteligente de proteger suas informações e sua vida online. Vamos combinar, isso dá muito mais tranquilidade.

Dica Prática: Ative a autenticação de dois fatores (2FA) em todas as suas contas importantes, como e-mail, redes sociais e aplicativos bancários. É um dos passos mais eficazes para aumentar sua segurança digital.

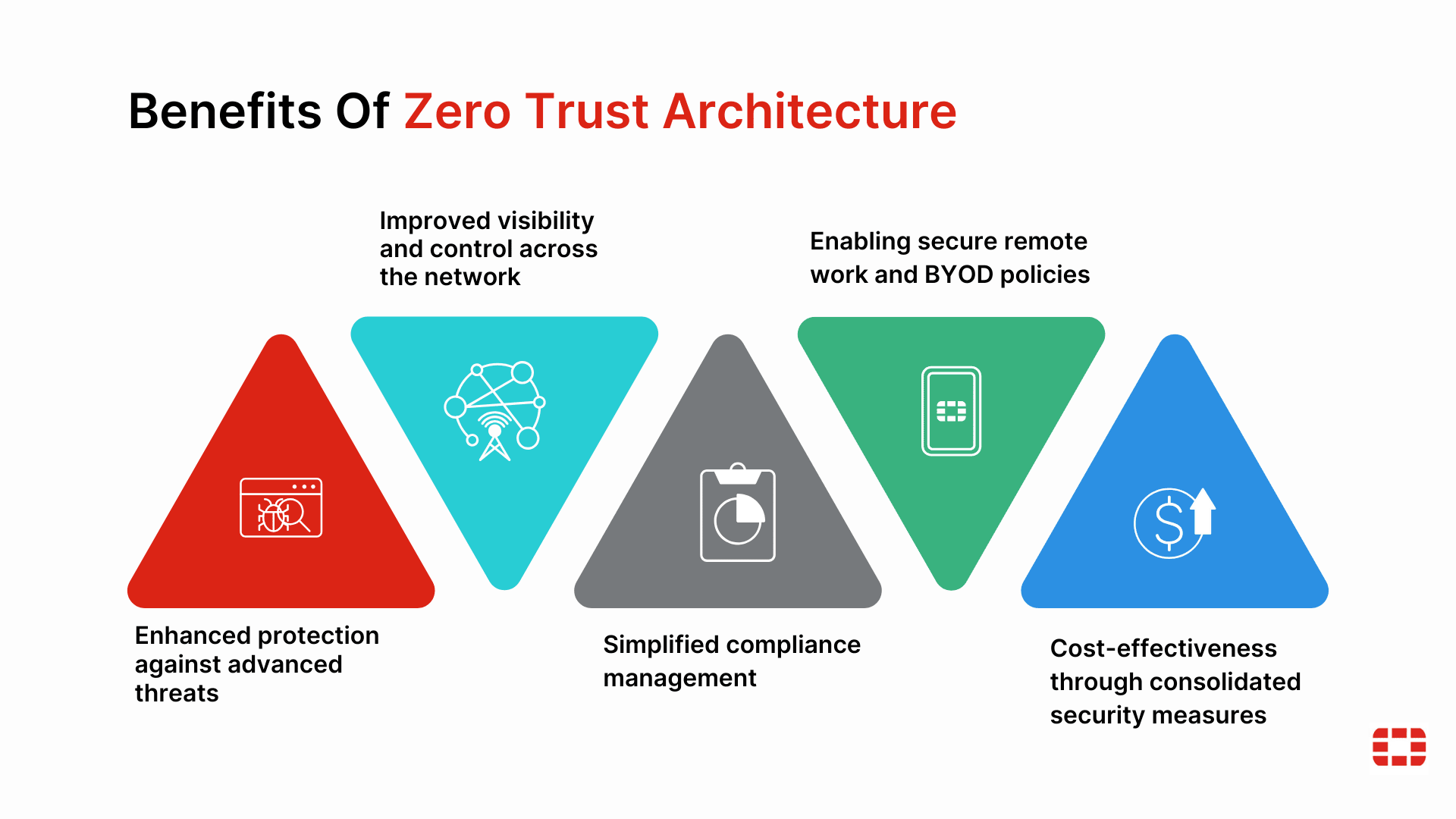

Benefícios Tangíveis: Proteção Reforçada e Conformidade Garantida

Vamos combinar, a segurança dos seus dados é crucial. Com a Zero Trust Architecture, a ideia é simples: nunca confiar, sempre verificar. Isso significa que cada acesso, seja de um funcionário ou de um dispositivo, é validado rigorosamente. Esqueça aquela ideia antiga de que quem está dentro da rede está automaticamente seguro. Aqui, não tem “confiança cega”. Cada tentativa de acesso é tratada como se viesse de fora, exigindo autenticação e autorização constantes. Isso eleva o nível de proteção contra acessos indevidos e ameaças internas.

Pois é, com essa abordagem, você ganha camadas de segurança que realmente fazem a diferença. A validação contínua de identidade e o princípio do menor privilégio garantem que usuários e sistemas só tenham acesso ao que realmente precisam para trabalhar. Isso não só dificulta a vida de quem quer roubar ou danificar informações, mas também ajuda a cumprir regulamentações de proteção de dados. Fica tranquila, a conformidade se torna mais gerenciável quando a segurança já é um pilar.

A adoção da Zero Trust Architecture é um passo inteligente para quem quer ter uma cibersegurança robusta e um controle maior sobre seus ativos digitais. Ela se baseia em verificar explicitamente cada solicitação, permitindo o acesso mínimo necessário e sempre monitorando a atividade. Isso reduz drasticamente a superfície de ataque e o impacto de eventuais incidentes.

Dica Prática: Implemente a autenticação multifator (MFA) em todas as suas contas. É uma das formas mais eficazes e simples de reforçar seu acesso e se alinhar com os princípios da Zero Trust.

Vamos lá! Como um entusiasta de cibersegurança, sei que entender os conceitos de “Zero Trust” é essencial hoje em dia. Preparei uma tabela explicativa focada em como isso funciona na prática, tanto para você quanto para empresas.

Zero Trust na Prática: Do Pessoal ao Profissional

| Item | O Que É e Por Que Importa | Como Aplicar na Prática |

|---|---|---|

| Por Que ‘Zero Trust’ Mudou o Jogo? | Antes, a segurança era como um castelo: forte nas muralhas externas, mas com acesso mais livre por dentro. Zero Trust parte do princípio de que ninguém é confiável por padrão. Isso é crucial porque ameaças internas e acessos indevidos acontecem. | Entenda que nenhuma rede é 100% segura. Adote a mentalidade de verificar tudo, sempre. |

| Os Pilares Fundamentais Que Você Precisa Conhecer | São os pilares que sustentam a arquitetura Zero Trust: verificação explícita, menor privilégio e microsegmentação. Sem eles, a estratégia não funciona. | Familiarize-se com cada um desses pilares para ter uma base sólida. |

| Verificação Constante: O Coração da Estratégia | Significa que cada tentativa de acesso, seja de um usuário ou dispositivo, é verificada rigorosamente. Não basta entrar na rede, é preciso provar quem você é e se tem permissão para aquele recurso específico, naquele momento. | Use autenticação multifator (MFA) em tudo que puder. Revise permissões regularmente. |

| Princípio do Menor Privilégio: Deixe Apenas o Essencial Acessível | Cada usuário ou sistema só recebe as permissões estritamente necessárias para realizar sua função. Nada de acesso genérico que pode ser mal utilizado. | Ao criar contas ou conceder acesso, pense: “Essa pessoa/programa realmente precisa disso para trabalhar?”. Conceda o mínimo. |

| Microsegmentação: Dividindo Para Conquistar a Segurança | Em vez de uma grande rede aberta, ela é dividida em pequenas zonas seguras. Isso impede que uma brecha em um local se espalhe facilmente para outros. Pense em compartimentos estanques em um navio. | Em ambientes corporativos, implemente políticas de rede que limitem a comunicação entre diferentes partes da infraestrutura. Em casa, pense em redes separadas para dispositivos IoT e seus computadores. |

| Visibilidade e Análise: Sabendo Quem Anda Fazendo o Quê | É fundamental ter um registro detalhado de quem acessou o quê, quando e de onde. Isso ajuda a identificar atividades suspeitas rapidamente. | Monitore logs de acesso. Utilize ferramentas que ajudem a correlacionar eventos e detectar anomalias. |

| Automação: Acelerando Respostas a Ameaças | Muitas ações de segurança podem ser automatizadas, como bloquear um acesso suspeito ou isolar um dispositivo comprometido. Isso economiza tempo e reduz o risco. | Explore ferramentas que automatizam tarefas de segurança repetitivas e demoradas. |

| O Papel Crucial da Gestão de Identidades | Saber exatamente quem é quem |

Confira este vídeo relacionado para mais detalhes:

Mitos e Verdades Sobre a Segurança Zero Trust

Muita gente acha que Zero Trust é só mais um termo da moda em cibersegurança. Mas eu te garanto, é bem mais que isso. É uma mudança de mentalidade que faz toda a diferença na proteção dos seus dados. Vamos desmistificar isso?

Minhas Dicas Especiais para Implementar o Zero Trust

Aplicar Zero Trust na prática não precisa ser um bicho de sete cabeças. Fica tranquilo, eu te mostro como.

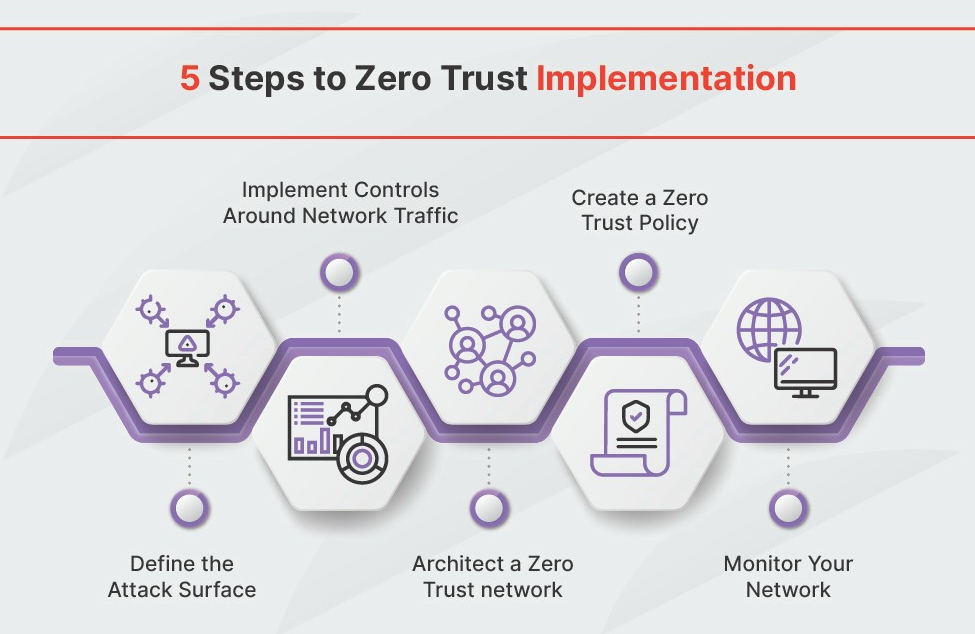

- Entenda seu ambiente: Primeiro, saiba exatamente o que você precisa proteger. Quais são seus dados mais sensíveis? Quem acessa o quê? Faça um inventário.

- Verificação constante: Nada de confiar cegamente. Cada acesso, de qualquer pessoa ou dispositivo, tem que ser verificado. Pense em autenticação multifator para tudo.

- Princípio do menor privilégio: Dê acesso apenas ao que é estritamente necessário para cada tarefa. Ninguém precisa de acesso total se só usa uma parte do sistema.

- Segmentação de rede: Divida sua rede em pedaços menores e isolados. Se um ponto for comprometido, o estrago fica contido.

- Monitore tudo: Fique de olho no tráfego da rede e nos logs. Qualquer comportamento estranho deve ser investigado na hora.

Vamos combinar, Zero Trust não é sobre ter medo, é sobre ser inteligente na segurança. Colocando essas dicas em prática, você já vai estar um passo à frente.

Dúvidas das Leitoras

Zero Trust é só para grandes empresas?

Que nada! A filosofia Zero Trust pode ser aplicada em qualquer tamanho de negócio. Pequenas e médias empresas também se beneficiam muito, adaptando os princípios à sua realidade.

Eu preciso ser uma expert em TI para entender Zero Trust?

De jeito nenhum! Eu sou a prova disso. Entender os conceitos básicos de Zero Trust é mais acessível do que parece. O importante é compreender a ideia de “nunca confiar, sempre verificar”.

Minha segurança online vai mudar radicalmente com Zero Trust?

Sim, a forma como você pensa e gerencia sua segurança vai mudar. Em vez de um perímetro rígido, a proteção fica mais granular, focando em quem e o quê acessa seus dados, a qualquer momento.

A Zero Trust Architecture muda o jogo na cibersegurança. A ideia é simples: nunca confie, sempre verifique. Isso protege seus dados e sistemas de forma muito mais eficaz contra ameaças atuais.

Se você achou isso interessante, dê uma olhada em “Segurança de Rede” para aprofundar. Sua opinião é valiosa, compartilhe suas experiências!